Después de agregar el SDK de App Check a la app, pero antes de habilitar la aplicación de App Check, debes asegurarte de que esto no interrumpa a los usuarios legítimos existentes.

Una herramienta importante que puedes usar para tomar esta decisión en el caso de Firebase AI Logic, Data Connect, Realtime Database, Cloud Firestore, Cloud Storage, Authentication, Google Identity para iOS, la API de Maps JavaScript y la API de Places (nueva) es la pantalla de métricas de solicitudes App Check.

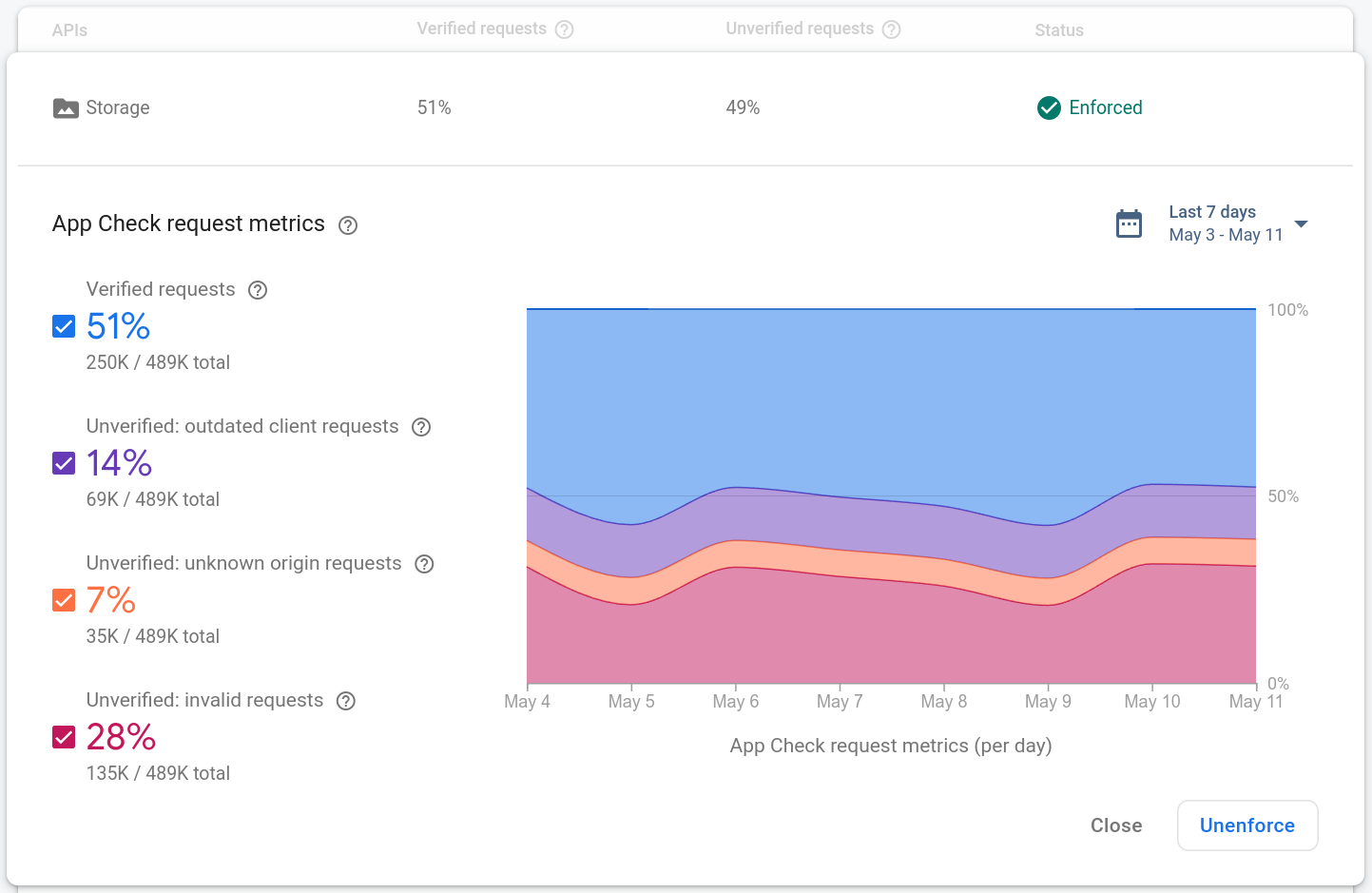

Para ver las métricas de las solicitudes de App Check de un producto, abre la App Check de Firebase console. Por ejemplo:

Las métricas de solicitudes de cada producto se dividen en cuatro categorías:

Las solicitudes verificadas son aquellas que tienen un token de App Check válido. Después de habilitar la aplicación forzosa de App Check, solo se ejecutarán de manera correcta las solicitudes de esta categoría.

Las solicitudes de cliente desactualizadas son aquellas a las que les falta un token de App Check. Estas solicitudes pueden provenir de una versión anterior del SDK de Firebase antes de que se incluya App Check en la app.

Las solicitudes de origen desconocido son aquellas a las que les falta un token de App Check y que no parecen provenir del SDK de Firebase. Estas pueden provenir de solicitudes realizadas con claves de API robadas o de solicitudes falsificadas realizadas sin el SDK de Firebase.

Las solicitudes no válidas son aquellas que tienen un token de App Check no válido, que puede ser desde un cliente falso que intenta hacerse pasar por tu app, o desde entornos emulados.

La distribución de estas categorías para la app debe informar cuándo decides habilitar la aplicación forzosa. Estos son algunos lineamientos:

Si casi todas las solicitudes recientes provienen de clientes verificados, considera habilitar la aplicación forzosa para comenzar a proteger tus recursos de backend.

Si una parte significativa de las solicitudes recientes es de clientes que probablemente estén desactualizados, considera esperar a que más usuarios actualicen la app antes de habilitar la aplicación forzosa. De esta forma, evitarás interrumpir a los usuarios. La aplicación forzosa de App Check en una app lanzada producirá un error en las versiones anteriores de la app que no estén integradas en el SDK de App Check.

Si todavía no se lanzó la app, deberías habilitar la aplicación forzosa de App Check de inmediato, ya que no hay clientes desactualizados en uso.

Próximos pasos

Cuando comprendas cómo App Check afectará a los usuarios y tengas todo listo para continuar, puedes habilitar la aplicación forzosa de App Check para Firebase AI Logic, Data Connect, Realtime Database, Cloud Firestore, Cloud Storage, Authentication, Google Identity para iOS, la API de Maps JavaScript y la API de Places (nueva).