Uygulamanıza App Check SDK'sını ekledikten sonra ancak App Check zorunluluğunu etkinleştirmeden önce, bu işlemin mevcut meşru kullanıcılarınızı etkilemeyeceğinden emin olmanız gerekir.

Firebase AI Logic, Data Connect, Realtime Database, Cloud Firestore, Cloud Storage, Authentication, iOS için Google Kimliği, Maps JavaScript API ve Places API (Yeni) için bu kararı vermenize yardımcı olabilecek önemli bir araç, App Check istek metrikleri ekranıdır.

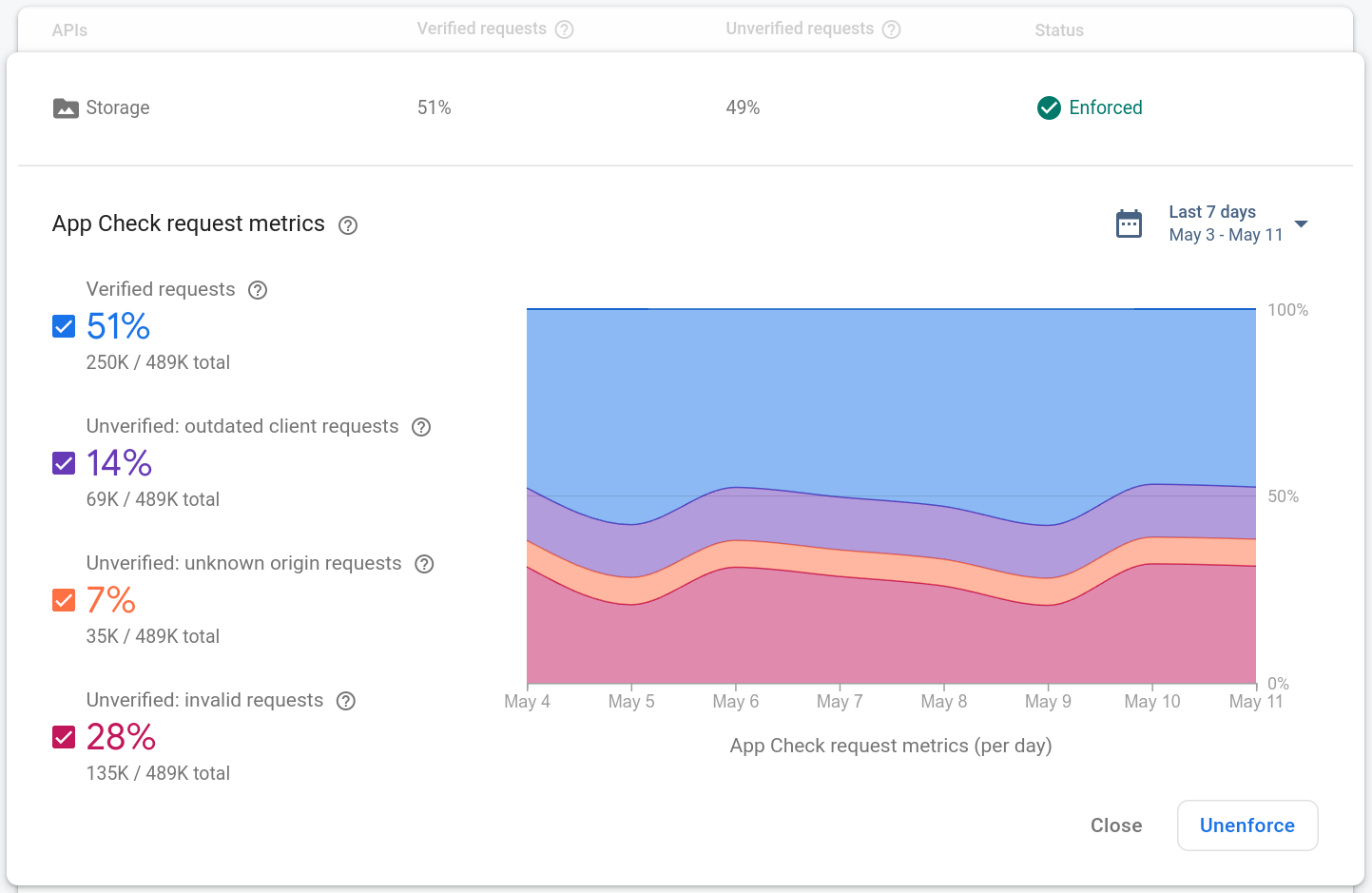

Bir ürünün App Check istek metriklerini görüntülemek için Firebase konsolunun App Check bölümünü açın. Örneğin:

Her ürünün istek metrikleri dört kategoriye ayrılır:

Doğrulanmış istekler, geçerli bir App Check jetonu içeren isteklerdir. App Check yaptırımını etkinleştirdikten sonra yalnızca bu kategorideki istekler başarılı olur.

Güncel olmayan istemci istekleri, App Check jetonunun eksik olduğu isteklerdir. Bu istekler, App Check'nın uygulamaya dahil edilmediği Firebase SDK'nın eski bir sürümünden geliyor olabilir.

Bilinmeyen kaynak istekleri, App Check jetonu bulunmayan ve Firebase SDK'dan gelmiş gibi görünmeyen isteklerdir. Bu istekler, çalınan API anahtarlarıyla yapılan isteklerden veya Firebase SDK olmadan yapılan sahte isteklerden kaynaklanıyor olabilir.

Geçersiz istekler, geçersiz bir App Check jetonu içeren isteklerdir. Bu jeton, uygulamanızın kimliğine bürünmeye çalışan asılsız bir istemciden veya emüle edilmiş ortamlardan gelebilir.

Uygulamanızdaki bu kategorilerin dağılımı, yaptırımı etkinleştirmeye karar verirken size yol göstermelidir. Burada bazı kuralları bulabilirsiniz:

Son isteklerin neredeyse tamamı doğrulanmış istemcilerden geliyorsa arka uç kaynaklarınızı korumaya başlamak için zorlamayı etkinleştirmeyi düşünebilirsiniz.

Son isteklerin önemli bir kısmı muhtemelen eski istemcilerden geliyorsa kullanıcıların kesintiye uğramaması için yaptırımı etkinleştirmeden önce daha fazla kullanıcının uygulamanızı güncellemesini bekleyebilirsiniz. Yayınlanmış bir uygulamada App Check zorunlu kılınırsa App Check SDK'sı ile entegre edilmemiş önceki uygulama sürümleri bozulur.

Uygulamanız henüz kullanıma sunulmadıysa kullanımda eski istemciler olmadığından App Check zorunlu kılma özelliğini hemen etkinleştirmeniz gerekir.

Sonraki adımlar

App Check'nın kullanıcılarınızı nasıl etkileyeceğini anladığınızda ve devam etmeye hazır olduğunuzda Firebase AI Logic, Data Connect, Realtime Database, Cloud Firestore, Cloud Storage, Authentication, iOS için Google Kimliği, Maps JavaScript API ve Places API (Yeni) için App Check zorunlu kılma özelliğini etkinleştirebilirsiniz.