आप OAuth प्रोवाइडर जैसे वेब पर आधारित जेनरिक OAuth लॉगिन को इंटिग्रेट करके, Microsoft Azure Active Directory का इस्तेमाल करें आखिर तक साइन-इन फ़्लो को पूरा करने के लिए, Firebase SDK टूल का इस्तेमाल करके अपने ऐप्लिकेशन में.

शुरू करने से पहले

Microsoft खातों (Azure Active Directory और निजी) का इस्तेमाल करके साइन इन करने के लिए Microsoft खाते) का इस्तेमाल करने के लिए, आपको पहले Microsoft खाते को साइन-इन प्रोवाइडर के तौर पर चालू करना होगा आपका Firebase प्रोजेक्ट:

- अपने Apple प्रोजेक्ट में Firebase जोड़ें.

- Firebase कंसोल में, पुष्टि सेक्शन खोलें.

- साइन इन करने का तरीका टैब पर, Microsoft प्रोवाइडर को चालू करें.

- उस कंपनी के डेवलपर कंसोल से क्लाइंट आईडी और क्लाइंट सीक्रेट जोड़ें

प्रोवाइडर कॉन्फ़िगरेशन:

- Microsoft OAuth क्लाइंट को रजिस्टर करने के लिए, यहां दिए गए निर्देशों का पालन करें क्विकस्टार्ट: Azure Active Directory v2.0 एंडपॉइंट के साथ किसी ऐप्लिकेशन को रजिस्टर करें. ध्यान दें कि इस एंडपॉइंट पर, Microsoft निजी खातों और Azure का इस्तेमाल करके साइन इन किया जा सकता है ऐक्टिव डायरेक्ट्री खाते. ज़्यादा जानें Azure Active Directory v2.0 के बारे में जानकारी.

- इन कंपनियों के साथ ऐप्लिकेशन रजिस्टर करते समय,

आपके प्रोजेक्ट के लिए

*.firebaseapp.comडोमेन, आपके है.

- सेव करें पर क्लिक करें.

Firebase SDK टूल की मदद से साइन-इन की प्रोसेस को मैनेज करना

Firebase Apple प्लैटफ़ॉर्म SDK टूल से साइन-इन फ़्लो को मैनेज करने के लिए, यह तरीका अपनाएं:

अपने Xcode प्रोजेक्ट में कस्टम यूआरएल स्कीम जोड़ें:

- अपना प्रोजेक्ट कॉन्फ़िगरेशन खोलें: इसमें प्रोजेक्ट के नाम पर दो बार क्लिक करें बायां ट्री व्यू. टारगेट सेक्शन में जाकर अपना ऐप्लिकेशन चुनें. इसके बाद, जानकारी टैब चुनकर यूआरएल के टाइप सेक्शन को बड़ा करें.

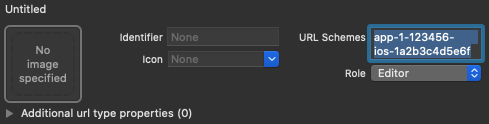

- + बटन पर क्लिक करें और कोड में बदले गए अपने ऐप्लिकेशन आईडी को यूआरएल के तौर पर जोड़ें

स्कीम. अपना एन्कोडेड ऐप्लिकेशन आईडी यहां देखा जा सकता है:

सामान्य

Firebase कंसोल की सेटिंग पेज. यह आपके iOS के सेक्शन में

है. दूसरे फ़ील्ड खाली छोड़ दें.

पूरा होने पर, आपका कॉन्फ़िगरेशन कुछ ऐसा दिखेगा (लेकिन आपके ऐप्लिकेशन-विशिष्ट मानों के साथ):

प्रोवाइडर आईडी का इस्तेमाल करके OAuthProvider का इंस्टेंस बनाएं microsoft.com पर आता है.

Swift

var provider = OAuthProvider(providerID: "microsoft.com")

Objective-C

FIROAuthProvider *provider = [FIROAuthProvider providerWithProviderID:@"microsoft.com"];

ज़रूरी नहीं: ऐसे अतिरिक्त कस्टम OAuth पैरामीटर तय करें जिन्हें आपको इस्तेमाल करना है OAuth अनुरोध के साथ भेजें.

Swift

provider.customParameters = [ "prompt": "consent", "login_hint": "user@firstadd.onmicrosoft.com" ]

Objective-C

[provider setCustomParameters:@{@"prompt": @"consent", @"login_hint": @"user@firstadd.onmicrosoft.com"}];

Microsoft के साथ काम करने वाले पैरामीटर के लिए, Microsoft OAuth दस्तावेज़. ध्यान दें कि आप Firebase के लिए ज़रूरी पैरामीटर को

setCustomParameters. ये पैरामीटर client_id हैं, response_type, redirect_uri, राज्य, स्कोप, और response_mode का इस्तेमाल नहीं किया जा सकेगा.सिर्फ़ किसी खास Azure AD टेनेंट के उपयोगकर्ताओं को हस्ताक्षर करने की अनुमति देने के लिए ऐप्लिकेशन में, Azure AD टेनेंट का फ़्रेंडली डोमेन नेम सबमिट करें किराये पर लेने वाले के जीयूआईडी आइडेंटिफ़ायर का इस्तेमाल किया जा सकता है. ऐसा करने के लिए, "टेनेंट" फ़ील्ड में मैन्युअल रूप से पैरामीटर कॉपी करें.

Swift

provider.customParameters = [ // Optional "tenant" parameter in case you are using an Azure AD // tenant. eg. '8eaef023-2b34-4da1-9baa-8bc8c9d6a490' or // 'contoso.onmicrosoft.com' or "common" for tenant-independent // tokens. The default value is "common". "tenant": "TENANT_ID" ]

Objective-C

// Optional "tenant" parameter in case you are using an Azure AD tenant. // eg. '8eaef023-2b34-4da1-9baa-8bc8c9d6a490' or // 'contoso.onmicrosoft.com' or "common" for tenant-independent tokens. // The default value is "common". provider.customParameters = @{@"tenant": @"TENANT_ID"};

ज़रूरी नहीं: बेसिक प्रोफ़ाइल के अलावा, OAuth 2.0 के अन्य दायरे तय करें. पुष्टि करने की सेवा देने वाली कंपनी से अनुरोध करें.

Swift

provider.scopes = ["mail.read", "calendars.read"]

Objective-C

[provider setScopes:@[@"mail.read", @"calendars.read"]];

ज़्यादा जानकारी के लिए, इस लिंक पर जाएं Microsoft की अनुमतियां और सहमति से जुड़ा दस्तावेज़.

ज़रूरी नहीं: अगर आपको अपने ऐप्लिकेशन के दिखने का तरीका अपनी पसंद के मुताबिक बनाना है, तो

SFSafariViewControllerयाUIWebViewजब उपयोगकर्ता को reCAPTCHA दिखाएं, शर्तों के मुताबिक कस्टम क्लास बनाएंAuthUIDelegateप्रोटोकॉल से कनेक्ट करें और उसेcredentialWithUIDelegate.OAuth प्रोवाइडर ऑब्जेक्ट का इस्तेमाल करके, Firebase से पुष्टि करें.

Swift

// Replace nil with the custom class that conforms to AuthUIDelegate // you created in last step to use a customized web view. provider.getCredentialWith(nil) { credential, error in if error != nil { // Handle error. } if credential != nil { Auth().signIn(with: credential) { authResult, error in if error != nil { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken } } }

Objective-C

[provider getCredentialWithUIDelegate:nil completion:^(FIRAuthCredential *_Nullable credential, NSError *_Nullable error) { if (error) { // Handle error. } if (credential) { [[FIRAuth auth] signInWithCredential:credential completion:^(FIRAuthDataResult *_Nullable authResult, NSError *_Nullable error) { if (error) { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }]; } }];

OAuth ऐक्सेस टोकन का इस्तेमाल करके, Microsoft ग्राफ़ API.

उदाहरण के लिए, प्रोफ़ाइल की बुनियादी जानकारी पाने के लिए, REST API को कॉल करें,

Authorizationहेडर में ऐक्सेस टोकन पास करना:https://graph.microsoft.com/v1.0/me

Firebase पुष्टि करने की सुविधा के साथ काम करने वाली दूसरी कंपनियों के उलट, Microsoft ये काम नहीं करता फ़ोटो का यूआरएल उपलब्ध कराएं. इसके बजाय, प्रोफ़ाइल फ़ोटो के लिए बाइनरी डेटा को इनके ज़रिए अनुरोध किया जाएगा Microsoft ग्राफ़ API.

OAuth ऐक्सेस टोकन के अलावा, उपयोगकर्ता का OAuth आईडी टोकन

OAuthCredentialऑब्जेक्ट से भी वापस लाया जा सकता है. कॉन्टेंट बनाने आईडी टोकन मेंsubदावा, ऐप्लिकेशन से जुड़ा है और यह फ़ेडरेटेड के मुताबिक नहीं है Firebase पुष्टि करने वाले से इस्तेमाल किया गया और इसके ज़रिए ऐक्सेस किया जा सकने वाला उपयोगकर्ता आइडेंटिफ़ायरuser.providerData[0].uid. इसके बजाय,oidदावा फ़ील्ड का इस्तेमाल किया जाना चाहिए. साइन-इन करने के लिए, Azure AD टेनेंट का इस्तेमाल करने पर,oidदावा सटीक होगा मिलान. हालांकि, नॉन-टेनेंट केस के लिए,oidफ़ील्ड पैडेड होता है. फ़ेडरेटेड के लिए आईडी4b2eabcdefghijkl,oidमें एक फ़ॉर्म होगा00000000-0000-0000-4b2e-abcdefghijkl.ऊपर दिए गए उदाहरण, साइन-इन करने के फ़्लो पर फ़ोकस करते हैं. हालांकि, आपके पास इसका इस्तेमाल करके, Microsoft प्रोवाइडर को किसी मौजूदा उपयोगकर्ता से लिंक करने की सुविधा

linkWithCredential. उदाहरण के लिए, आप एक से ज़्यादा साथ ही, साइन इन करने के लिए भी एक ही उपयोगकर्ता को अनुमति देनी होगी.Swift

Auth().currentUser.link(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // Microsoft credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }

Objective-C

[[FIRAuth auth].currentUser linkWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // Microsoft credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];

एक ही पैटर्न का इस्तेमाल इनके साथ किया जा सकता है

reauthenticateWithCredentialजिसका इस्तेमाल इन कामों के लिए किया जा सकता है संवेदनशील कार्रवाइयों के लिए नए क्रेडेंशियल पाएं लॉगिन करें.Swift

Auth().currentUser.reauthenticateWithCredential(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }

Objective-C

[[FIRAuth auth].currentUser reauthenticateWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];

किसी उपयोगकर्ता के पहली बार साइन इन करने के बाद, एक नया उपयोगकर्ता खाता बना दिया जाता है और आपके खाते के क्रेडेंशियल मौजूद हैं, जैसे कि उपयोगकर्ता नाम और पासवर्ड, या पुष्टि करने वाली कंपनी की जानकारी—उपयोगकर्ता ने जिससे साइन इन किया है. यह नया खाते को आपके Firebase प्रोजेक्ट के हिस्से के तौर पर सेव किया जाता है. साथ ही, इसका इस्तेमाल आपके प्रोजेक्ट के हर ऐप्लिकेशन में हर उपयोगकर्ता के लिए उपलब्ध होता है. भले ही, उपयोगकर्ता किसी भी तरह से साइन इन करता हो.

-

अपने ऐप्लिकेशन में, उपयोगकर्ता की बुनियादी प्रोफ़ाइल जानकारी को

Userऑब्जेक्ट है. उपयोगकर्ताओं को मैनेज करना देखें. आपके Firebase Realtime Database और Cloud Storage में सुरक्षा के नियम, ये काम किए जा सकते हैं

authवैरिएबल से साइन-इन किए हुए उपयोगकर्ता का यूनीक यूज़र आईडी पाएं, और इसका इस्तेमाल करके यह कंट्रोल किया जा सकता है कि उपयोगकर्ता कौनसा डेटा ऐक्सेस कर सकता है.

उपयोगकर्ताओं को, पुष्टि करने के एक से ज़्यादा तरीके का इस्तेमाल करके, अपने ऐप्लिकेशन में साइन इन करने की अनुमति दी जा सकती है पुष्टि करने वाले के क्रेडेंशियल जोड़कर मौजूदा उपयोगकर्ता खाते से लिंक किया जा सकता है.

उपयोगकर्ता को साइन आउट करने के लिए पर कॉल करें

signOut:.

Swift

let firebaseAuth = Auth.auth() do { try firebaseAuth.signOut() } catch let signOutError as NSError { print("Error signing out: %@", signOutError) }

Objective-C

NSError *signOutError; BOOL status = [[FIRAuth auth] signOut:&signOutError]; if (!status) { NSLog(@"Error signing out: %@", signOutError); return; }

ऐसा हो सकता है कि आप पुष्टि करने की पूरी रेंज के लिए, गड़बड़ी मैनेज करने वाला कोड भी जोड़ना चाहें गड़बड़ियां हैं. गड़बड़ियां ठीक करना देखें.