إذا كنت قد رقّيت إلى Firebase Authentication with Identity Platform، يمكنك إضافة المصادقة المتعدّدة العوامل عبر الرسائل القصيرة إلى تطبيقك على iOS.

تزيد المصادقة المتعدّدة العوامل من أمان تطبيقك، ففي حين أنّ المهاجمين غالبًا ما يسرقون كلمات المرور والحسابات على وسائل التواصل الاجتماعي، يصعب عليهم اعتراض رسالة نصية.

قبل البدء

فعِّل موفّرًا واحدًا على الأقل يتيح المصادقة المتعدّدة العوامل. يتيح كل موفّر خدمة المصادقة المتعددة العوامل، باستثناء مصادقة الهاتف والمصادقة المجهولة وApple Game Center.

تأكَّد من أنّ تطبيقك يتحقّق من عناوين البريد الإلكتروني للمستخدمين. تتطلّب المصادقة المتعدّدة العوامل تأكيد عنوان البريد الإلكتروني. يمنع ذلك الجهات الضارة من التسجيل في إحدى الخدمات باستخدام عنوان بريد إلكتروني لا تملكه، ثم حظر المالك الحقيقي من خلال إضافة عامل مصادقة ثانٍ.

تفعيل المصادقة المتعدّدة العوامل

افتح صفحة المصادقة > طريقة تسجيل الدخول في وحدة تحكّم Firebase.

في قسم الإعدادات المتقدّمة، فعِّل المصادقة المتعدّدة العوامل عبر الرسائل القصيرة.

عليك أيضًا إدخال أرقام الهواتف التي ستختبر تطبيقك بها. على الرغم من أنّ تسجيل أرقام الهواتف الاختبارية هو إجراء اختياري، ننصحك بشدة بتسجيلها لتجنُّب الحدّ من عدد الطلبات أثناء التطوير.

إذا لم يسبق لك منح الإذن لنطاق تطبيقك، أضِفه إلى القائمة المسموح بها في صفحة المصادقة > الإعدادات في وحدة تحكّم Firebase.

التحقّق من تطبيقك

يجب أن تتحقّق Firebase من أنّ طلبات الرسائل القصيرة SMS واردة من تطبيقك. ويمكنك إجراء ذلك بطريقتَين:

إشعارات APNs الصامتة: عند تسجيل دخول مستخدم للمرة الأولى، يمكن أن يرسل Firebase إشعارًا فوريًا صامتًا إلى جهاز المستخدم. يمكن مواصلة عملية المصادقة إذا تلقّى التطبيق الإشعار. يُرجى العِلم أنّه بدءًا من الإصدار 8.0 من نظام التشغيل iOS، لن تحتاج إلى أن تطلب من المستخدم السماح بإرسال الإشعارات الفورية لاستخدام هذه الطريقة.

التحقّق من reCAPTCHA: إذا لم تتمكّن من إرسال إشعار صامت (على سبيل المثال، لأنّ المستخدم أوقف التحديث في الخلفية أو لأنّك تختبر تطبيقك في محاكي iOS)، يمكنك استخدام reCAPTCHA. في كثير من الحالات، سيتم حلّ اختبار reCAPTCHA تلقائيًا بدون أي تفاعل من المستخدم.

استخدام الإشعارات الصامتة

لتفعيل إشعارات APNs لاستخدامها مع Firebase، اتّبِع الخطوات التالية:

في Xcode، فعِّل الإشعارات الفورية لمشروعك.

حمِّل مفتاح مصادقة APNs باستخدام "وحدة تحكّم Firebase" (سيتم نقل التغييرات تلقائيًا إلى Google Cloud Firebase). إذا لم يكن لديك مفتاح مصادقة APNs، اطّلِع على إعداد APNs باستخدام خدمة المراسلة عبر السحابة الإلكترونية من Firebase للتعرّف على كيفية الحصول عليه.

افتح وحدة تحكّم Firebase.

انتقِل إلى إعدادات المشروع.

انقر على علامة التبويب المراسلة عبر السحابة الإلكترونية.

ضمن مفتاح مصادقة APNs، في قسم إعداد تطبيق iOS، انقر على تحميل لتحميل مفتاح مصادقة التطوير أو مفتاح مصادقة الإنتاج أو كليهما. يجب توفير طريقة اتصال واحدة على الأقل.

اختَر مفتاحك.

أضِف رقم تعريف المفتاح. يمكنك العثور على معرّف المفتاح ضمن الشهادات والمعرّفات والملفات الشخصية في مركز أعضاء مطوّري تطبيقات Apple.

انقر على تحميل.

إذا كانت لديك شهادة APNs، يمكنك تحميلها بدلاً من ذلك.

استخدام اختبار التحقّق reCAPTCHA

لتفعيل حزمة تطوير البرامج (SDK) الخاصة بالعميل لاستخدام reCAPTCHA، اتّبِع الخطوات التالية:

افتح إعدادات مشروعك في Xcode.

انقر نقرًا مزدوجًا على اسم المشروع في العرض التدرّجي على يمين الصفحة.

اختَر تطبيقك من قسم الاستهدافات.

انقر على علامة التبويب معلومات.

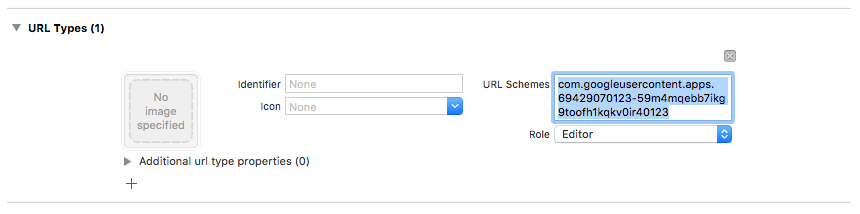

وسِّع قسم أنواع عناوين URL.

انقر على الزر +.

أدخِل معرّف العميل المعكوس في الحقل مخططات عناوين URL. يمكنك العثور على هذه القيمة مدرَجة في ملف الإعداد

GoogleService-Info.plistعلى النحو التالي:REVERSED_CLIENT_ID.

عند الانتهاء، من المفترض أن تبدو الإعدادات مشابهة لما يلي:

يمكنك اختياريًا تخصيص طريقة عرض تطبيقك للزر SFSafariViewController أو UIWebView عند عرض reCAPTCHA. لإجراء ذلك، أنشئ فئة مخصّصة تتوافق مع البروتوكول FIRAuthUIDelegate، ثم مرِّرها إلى verifyPhoneNumber:UIDelegate:completion:.

اختيار نمط التسجيل

يمكنك اختيار ما إذا كان تطبيقك يتطلّب مصادقة متعدّدة العوامل، وكيفية تسجيل المستخدمين ومتى. تشمل بعض الأنماط الشائعة ما يلي:

تسجيل العامل الثاني للمستخدم كجزء من عملية التسجيل استخدِم هذه الطريقة إذا كان تطبيقك يتطلّب مصادقة متعدّدة العوامل لجميع المستخدمين. يُرجى العِلم أنّه يجب أن يتضمّن الحساب عنوان بريد إلكتروني تم تأكيده لتسجيل عامل مصادقة ثانٍ، لذا يجب أن يراعي مسار التسجيل ذلك.

توفير خيار يمكن تخطّيه لتسجيل عامل مصادقة ثانٍ أثناء التسجيل قد تفضّل التطبيقات التي تريد تشجيع المصادقة المتعدّدة العوامل، ولكن لا تشترطها، هذا الأسلوب.

توفير إمكانية إضافة عامل مصادقة ثانٍ من صفحة إدارة حساب المستخدم أو ملفه الشخصي، بدلاً من شاشة الاشتراك يقلّل ذلك من الصعوبات أثناء عملية التسجيل، مع إتاحة المصادقة المتعدّدة العوامل للمستخدمين الذين يهتمون بالأمان.

تتطلّب إضافة عامل ثانٍ بشكل تدريجي عندما يريد المستخدم الوصول إلى ميزات تتطلّب مستوى أمان أعلى.

تسجيل عامل مصادقة ثانٍ

لتسجيل عامل ثانوي جديد لمستخدم، اتّبِع الخطوات التالية:

أعِد مصادقة المستخدم.

اطلب من المستخدم إدخال رقم هاتفه.

الحصول على جلسة مصادقة متعدّدة العوامل للمستخدم:

Swift

authResult.user.multiFactor.getSessionWithCompletion() { (session, error) in // ... }Objective-C

[authResult.user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session, NSError * _Nullable error) { // ... }];أرسِل رسالة تأكيد إلى هاتف المستخدم. تأكَّد من تنسيق رقم الهاتف باستخدام

+في البداية وبدون أي علامات ترقيم أو مسافات بيضاء أخرى (مثلاً:+15105551234).Swift

// Send SMS verification code. PhoneAuthProvider.provider().verifyPhoneNumber( phoneNumber, uiDelegate: nil, multiFactorSession: session) { (verificationId, error) in // verificationId will be needed for enrollment completion. }Objective-C

// Send SMS verification code. [FIRPhoneAuthProvider.provider verifyPhoneNumber:phoneNumber UIDelegate:nil multiFactorSession:session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { // verificationId will be needed for enrollment completion. }];على الرغم من أنّ ذلك ليس مطلوبًا، ننصحك باتّباع أفضل الممارسات وإعلام المستخدمين مسبقًا بأنّهم سيتلقّون رسالة SMS، وأنّ الرسوم العادية ستنطبق.

تبدأ طريقة

verifyPhoneNumber()عملية التحقّق من التطبيق في الخلفية باستخدام إشعار فوري غير مرئي. في حال عدم توفّر الإشعارات الفورية الصامتة، سيتم إصدار تحدّي reCAPTCHA بدلاً من ذلك.بعد إرسال رمز التحقّق عبر الرسالة النصية القصيرة، اطلب من المستخدم تأكيد الرمز. بعد ذلك، استخدِم ردّهم لإنشاء

PhoneAuthCredential:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId, verificationCode: verificationCode)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:kPhoneSecondFactorVerificationCode];تهيئة عنصر تأكيد:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];أكمِل عملية التسجيل. يمكنك اختياريًا تحديد اسم معروض للعامل الثاني. ويفيد ذلك المستخدمين الذين لديهم عوامل ثانية متعددة، لأنّه يتم إخفاء رقم الهاتف أثناء عملية المصادقة (على سبيل المثال، +1******1234).

Swift

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. user.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in // ... }Objective-C

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. [authResult.user.multiFactor enrollWithAssertion:assertion displayName:nil completion:^(NSError * _Nullable error) { // ... }];

يعرض الرمز البرمجي أدناه مثالاً كاملاً على تسجيل عامل مصادقة ثانٍ:

Swift

let user = Auth.auth().currentUser

user?.multiFactor.getSessionWithCompletion({ (session, error) in

// Send SMS verification code.

PhoneAuthProvider.provider().verifyPhoneNumber(

phoneNumber,

uiDelegate: nil,

multiFactorSession: session

) { (verificationId, error) in

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: phoneSecondFactorVerificationCode)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

user?.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in

// ...

}

}

})

Objective-C

FIRUser *user = FIRAuth.auth.currentUser;

[user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session,

NSError * _Nullable error) {

// Send SMS verification code.

[FIRPhoneAuthProvider.provider

verifyPhoneNumber:phoneNumber

UIDelegate:nil

multiFactorSession:session

completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) {

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

[user.multiFactor enrollWithAssertion:assertion

displayName:displayName

completion:^(NSError * _Nullable error) {

// ...

}];

}];

}];

تهانينا! تم تسجيل عامل مصادقة ثانٍ للمستخدم بنجاح.

تسجيل دخول المستخدمين باستخدام عامل ثانٍ

لتسجيل دخول مستخدم باستخدام ميزة التحقّق بخطوتين عبر الرسائل القصيرة، اتّبِع الخطوات التالية:

سجِّل دخول المستخدم باستخدام العامل الأول، ثمّ رصد خطأ يشير إلى أنّ المصادقة المتعدّدة العوامل مطلوبة. يحتوي هذا الخطأ على أداة تحليل، وتلميحات حول العوامل الثانية المسجّلة، وجلسة أساسية تثبت أنّ المستخدم قد أجرى المصادقة بنجاح باستخدام العامل الأول.

على سبيل المثال، إذا كان العامل الأول للمستخدم هو عنوان بريد إلكتروني وكلمة مرور:

Swift

Auth.auth().signIn( withEmail: email, password: password ) { (result, error) in let authError = error as NSError if authError?.code == AuthErrorCode.secondFactorRequired.rawValue { // The user is a multi-factor user. Second factor challenge is required. let resolver = authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver // ... } else { // Handle other errors such as wrong password. } }Objective-C

[FIRAuth.auth signInWithEmail:email password:password completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) { // User is not enrolled with a second factor and is successfully signed in. // ... } else { // The user is a multi-factor user. Second factor challenge is required. } }];إذا كان عامل المصادقة الأول للمستخدم هو موفّر موحّد، مثل OAuth، عليك رصد الخطأ بعد استدعاء

getCredentialWith().إذا كان لدى المستخدم عدة عوامل ثانوية مسجّلة، اسأله عن العامل الذي يريد استخدامه. يمكنك الحصول على رقم الهاتف المخفي باستخدام

resolver.hints[selectedIndex].phoneNumberوالاسم المعروض باستخدامresolver.hints[selectedIndex].displayName.Swift

// Ask user which second factor to use. Then: if resolver.hints[selectedIndex].factorID == PhoneMultiFactorID { // User selected a phone second factor. // ... } else if resolver.hints[selectedIndex].factorID == TotpMultiFactorID { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Objective-C

FIRMultiFactorResolver *resolver = (FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey]; // Ask user which second factor to use. Then: FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex]; if (hint.factorID == FIRPhoneMultiFactorID) { // User selected a phone second factor. // ... } else if (hint.factorID == FIRTOTPMultiFactorID) { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }أرسِل رسالة تأكيد إلى هاتف المستخدم:

Swift

// Send SMS verification code. let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo PhoneAuthProvider.provider().verifyPhoneNumber( with: hint, uiDelegate: nil, multiFactorSession: resolver.session ) { (verificationId, error) in // verificationId will be needed for sign-in completion. }Objective-C

// Send SMS verification code [FIRPhoneAuthProvider.provider verifyPhoneNumberWithMultiFactorInfo:hint UIDelegate:nil multiFactorSession:resolver.session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { if (error != nil) { // Failed to verify phone number. } }];بعد إرسال رمز التحقّق عبر الرسائل القصيرة، اطلب من المستخدم تأكيد الرمز واستخدامه لإنشاء

PhoneAuthCredential:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId!, verificationCode: verificationCodeFromUser)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:verificationCodeFromUser];تهيئة عنصر تأكيد باستخدام بيانات الاعتماد:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];حلّ مشكلة تسجيل الدخول يمكنك بعد ذلك الوصول إلى نتيجة تسجيل الدخول الأصلية التي تتضمّن بيانات وبيانات اعتماد المصادقة الخاصة بمقدّم الخدمة:

Swift

// Complete sign-in. This will also trigger the Auth state listeners. resolver.resolveSignIn(with: assertion) { (authResult, error) in // authResult will also contain the user, additionalUserInfo, optional // credential (null for email/password) associated with the first factor sign-in. // For example, if the user signed in with Google as a first factor, // authResult.additionalUserInfo will contain data related to Google provider that // the user signed in with. // user.credential contains the Google OAuth credential. // user.credential.accessToken contains the Google OAuth access token. // user.credential.idToken contains the Google OAuth ID token. }Objective-C

// Complete sign-in. [resolver resolveSignInWithAssertion:assertion completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error != nil) { // User successfully signed in with the second factor phone number. } }];

يعرض الرمز البرمجي أدناه مثالاً كاملاً على تسجيل دخول مستخدم لديه مصادقة متعدّدة العوامل:

Swift

Auth.auth().signIn(

withEmail: email,

password: password

) { (result, error) in

let authError = error as NSError?

if authError?.code == AuthErrorCode.secondFactorRequired.rawValue {

let resolver =

authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver

// Ask user which second factor to use.

// ...

// Then:

let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo

// Send SMS verification code

PhoneAuthProvider.provider().verifyPhoneNumber(

with: hint,

uiDelegate: nil,

multiFactorSession: resolver.session

) { (verificationId, error) in

if error != nil {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: verificationCodeFromUser)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete sign-in.

resolver.resolveSignIn(with: assertion) { (authResult, error) in

if error != nil {

// User successfully signed in with the second factor phone number.

}

}

}

}

}

Objective-C

[FIRAuth.auth signInWithEmail:email

password:password

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) {

// User is not enrolled with a second factor and is successfully signed in.

// ...

} else {

FIRMultiFactorResolver *resolver =

(FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey];

// Ask user which second factor to use.

// ...

// Then:

FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex];

// Send SMS verification code

[FIRPhoneAuthProvider.provider

verifyPhoneNumberWithMultiFactorInfo:hint

UIDelegate:nil

multiFactorSession:resolver.session

completion:^(NSString * _Nullable verificationID,

NSError * _Nullable error) {

if (error != nil) {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider

credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete sign-in.

[resolver resolveSignInWithAssertion:assertion

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// User successfully signed in with the second factor phone number.

}

}];

}];

}

}];

تهانينا! تم تسجيل دخول مستخدم بنجاح باستخدام المصادقة المتعدّدة العوامل.

الخطوات التالية

- إدارة المستخدمين الذين فعّلوا المصادقة المتعددة العوامل برمجيًا باستخدام Admin SDK