Firebase Authentication with Identity Platform sürümüne yükselttiyseniz iOS uygulamanıza SMS ile çok öğeli kimlik doğrulaması ekleyebilirsiniz.

Çok öğeli kimlik doğrulama, uygulamanızın güvenliğini artırır. Saldırganlar genellikle şifreler ve sosyal hesapların güvenliğini ihlal etse de kısa mesajları ele geçirmek daha zordur.

Başlamadan önce

Çok öğeli kimlik doğrulamayı destekleyen en az bir sağlayıcıyı etkinleştirin. Telefonla kimlik doğrulama, anonim kimlik doğrulama ve Apple Game Center hariç her sağlayıcıda çok faktörlü kimlik doğrulama desteklenir.

Uygulamanızın kullanıcı e-postalarını doğruladığından emin olun. Çok faktörlü kimlik doğrulama için e-posta doğrulaması gerekir. Bu, kötü niyetli kişilerin sahip olmadıkları bir e-posta adresiyle hizmete kaydolup ardından ikinci bir faktör ekleyerek gerçek sahibinin hesabına erişmesini engeller.

Çok öğeli kimlik doğrulamayı etkinleştirme

Firebase konsolunun Kimlik doğrulama > Oturum açma yöntemi sayfasını açın.

Gelişmiş bölümünde SMS ile Çok Öğeli Kimlik Doğrulaması'nı etkinleştirin.

Uygulamanızı test ederken kullanacağınız telefon numaralarını da girmeniz gerekir. Test telefon numaralarını kaydetmek isteğe bağlı olsa da geliştirme sırasında sıklık sınırlamasıyla karşılaşmamak için kesinlikle önerilir.

Uygulamanızın alanını henüz yetkilendirmediyseniz Firebase konsolunun Kimlik Doğrulama > Ayarlar sayfasındaki izin verilenler listesine ekleyin.

Uygulamanızı doğrulama

Firebase, SMS isteklerinin uygulamanızdan geldiğini doğrulamalıdır. Bunu iki şekilde yapabilirsiniz:

Sessiz APNs bildirimleri: Bir kullanıcının ilk kez oturum açmasını sağladığınızda, Firebase kullanıcının cihazına sessiz bir push bildirimi gönderebilir. Uygulama bildirimi alırsa kimlik doğrulama işlemine devam edilebilir. iOS 8.0'dan itibaren bu yöntemi kullanmak için kullanıcıdan anlık bildirimlere izin vermesini istemeniz gerekmediğini unutmayın.

reCAPTCHA doğrulaması: Sessiz bildirim gönderemiyorsanız (ör. kullanıcı arka planda yenileme özelliğini devre dışı bıraktığı veya uygulamanızı iOS simülatöründe test ettiğiniz için) reCAPTCHA'yı kullanabilirsiniz. Çoğu durumda reCAPTCHA, kullanıcı etkileşimi olmadan otomatik olarak çözülür.

Sessiz bildirimleri kullanma

Firebase ile kullanılacak APNs bildirimlerini etkinleştirmek için:

Xcode'da projeniz için push bildirimlerini etkinleştirin.

Firebase Konsolu'nu kullanarak APNs kimlik doğrulama anahtarınızı yükleyin (değişiklikleriniz otomatik olarak Google Cloud Firebase'ye aktarılır). APNs kimlik doğrulama anahtarınız yoksa nasıl edineceğinizi öğrenmek için APNs'yi FCM ile yapılandırma başlıklı makaleyi inceleyin.

Firebase Console'u açın.

Proje Ayarları'na gidin.

Cloud Messaging sekmesini seçin.

APNs kimlik doğrulama anahtarı bölümündeki iOS uygulama yapılandırması bölümünde, geliştirme kimlik doğrulama anahtarınızı, üretim kimlik doğrulama anahtarınızı veya her ikisini de yüklemek için Yükle'yi tıklayın. En az bir tane bildirmeniz gerekir.

Anahtarınızı seçin.

Anahtarın anahtar kimliğini ekleyin. Anahtar kimliğini Apple Developer Member Center'daki Certificates, Identifiers & Profiles (Sertifikalar, Tanımlayıcılar ve Profiller) bölümünde bulabilirsiniz.

Yükle'yi tıklayın.

Zaten bir APNs sertifikanız varsa bunun yerine sertifikayı yükleyebilirsiniz.

reCAPTCHA doğrulaması kullanma

İstemci SDK'sının reCAPTCHA'yı kullanmasını sağlamak için:

Xcode'da proje yapılandırmanızı açın.

Soldaki ağaç görünümünde proje adını çift tıklayın.

Hedefler bölümünden uygulamanızı seçin.

Bilgi sekmesini seçin.

URL Türleri bölümünü genişletin.

+ düğmesini tıklayın.

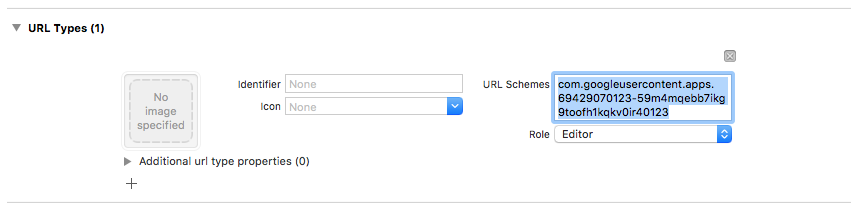

Ters çevrilmiş istemci kimliğinizi URL Şemaları alanına girin. Bu değeri,

GoogleService-Info.plistyapılandırma dosyasındaREVERSED_CLIENT_IDolarak listelenmiş şekilde bulabilirsiniz.

İşlem tamamlandığında yapılandırmanız aşağıdaki gibi görünmelidir:

İsteğe bağlı olarak, reCAPTCHA'yı gösterirken uygulamanızın SFSafariViewController veya UIWebView öğesini sunma şeklini özelleştirebilirsiniz. Bunu yapmak için FIRAuthUIDelegate protokolüne uygun özel bir sınıf oluşturun ve bunu verifyPhoneNumber:UIDelegate:completion:'a iletin.

Kayıt modeli seçme

Uygulamanızın çok öğeli kimlik doğrulaması gerektirip gerektirmediğini ve kullanıcılarınızı nasıl ve ne zaman kaydedeceğinizi seçebilirsiniz. Sık karşılaşılan bazı kalıplar şunlardır:

Kullanıcının ikinci faktörünü kayıt sırasında kaydedin. Uygulamanız tüm kullanıcılar için çok öğeli kimlik doğrulaması gerektiriyorsa bu yöntemi kullanın. İkinci bir faktör kaydetmek için hesabın e-posta adresinin doğrulanmış olması gerektiğini unutmayın. Bu nedenle, kayıt akışınızın bu durumu karşılaması gerekir.

Kayıt sırasında ikinci bir faktör kaydetmek için atlanabilir bir seçenek sunun. Çok öğeli kimlik doğrulamayı zorunlu kılmak yerine teşvik etmek isteyen uygulamalar bu yaklaşımı tercih edebilir.

Kayıt ekranı yerine kullanıcının hesap veya profil yönetimi sayfasından ikinci bir faktör ekleme olanağı sunun. Bu sayede, kayıt sürecinde sorun yaşama ihtimali en aza indirilirken güvenliğe duyarlı kullanıcılar için çok öğeli kimlik doğrulama özelliği kullanılmaya devam edebilir.

Kullanıcı, daha fazla güvenlik gerektiren özelliklere erişmek istediğinde ikinci faktörün kademeli olarak eklenmesini zorunlu kılın.

İkinci bir faktör kaydetme

Bir kullanıcı için yeni bir ikincil etmen kaydetmek üzere:

Kullanıcının kimliğini yeniden doğrulayın.

Kullanıcıdan telefon numarasını girmesini isteyin.

Kullanıcı için çok öğeli oturum alma:

Swift

authResult.user.multiFactor.getSessionWithCompletion() { (session, error) in // ... }Objective-C

[authResult.user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session, NSError * _Nullable error) { // ... }];Kullanıcının telefonuna doğrulama mesajı gönderin. Telefon numarasının başında

+işareti bulunduğundan ve başka noktalama işareti ya da boşluk olmadığından emin olun (örneğin:+15105551234).Swift

// Send SMS verification code. PhoneAuthProvider.provider().verifyPhoneNumber( phoneNumber, uiDelegate: nil, multiFactorSession: session) { (verificationId, error) in // verificationId will be needed for enrollment completion. }Objective-C

// Send SMS verification code. [FIRPhoneAuthProvider.provider verifyPhoneNumber:phoneNumber UIDelegate:nil multiFactorSession:session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { // verificationId will be needed for enrollment completion. }];Zorunlu olmasa da kullanıcılara SMS mesajı alacaklarını ve standart ücretlerin geçerli olacağını önceden bildirmek en iyi uygulamadır.

verifyPhoneNumber()yöntemi, sessiz anlık bildirim kullanarak uygulama doğrulama sürecini arka planda başlatır. Sessiz push bildirimi kullanılamıyorsa bunun yerine reCAPTCHA testi gönderilir.SMS kodu gönderildikten sonra kullanıcıdan kodu doğrulamasını isteyin. Ardından, yanıtlarını kullanarak

PhoneAuthCredentialoluşturun:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId, verificationCode: verificationCode)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:kPhoneSecondFactorVerificationCode];Onay nesnesi başlatma:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];Kaydolma işlemini tamamlayın. İsteğe bağlı olarak, ikinci faktör için bir görünen ad belirtebilirsiniz. Bu özellik, kimlik doğrulama akışı sırasında telefon numarası maskelendiği için (ör. +1******1234) birden fazla ikinci etmeni olan kullanıcılar için yararlıdır.

Swift

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. user.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in // ... }Objective-C

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. [authResult.user.multiFactor enrollWithAssertion:assertion displayName:nil completion:^(NSError * _Nullable error) { // ... }];

Aşağıdaki kodda, ikinci faktör kaydetme işleminin tam bir örneği gösterilmektedir:

Swift

let user = Auth.auth().currentUser

user?.multiFactor.getSessionWithCompletion({ (session, error) in

// Send SMS verification code.

PhoneAuthProvider.provider().verifyPhoneNumber(

phoneNumber,

uiDelegate: nil,

multiFactorSession: session

) { (verificationId, error) in

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: phoneSecondFactorVerificationCode)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

user?.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in

// ...

}

}

})

Objective-C

FIRUser *user = FIRAuth.auth.currentUser;

[user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session,

NSError * _Nullable error) {

// Send SMS verification code.

[FIRPhoneAuthProvider.provider

verifyPhoneNumber:phoneNumber

UIDelegate:nil

multiFactorSession:session

completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) {

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

[user.multiFactor enrollWithAssertion:assertion

displayName:displayName

completion:^(NSError * _Nullable error) {

// ...

}];

}];

}];

Tebrikler! Bir kullanıcı için ikinci bir kimlik doğrulama etmenini başarıyla kaydettiniz.

Kullanıcıların ikinci bir faktörle oturum açmasını sağlama

Bir kullanıcının iki faktörlü SMS doğrulamasıyla oturum açmasını sağlamak için:

Kullanıcının ilk etmeniyle oturum açın, ardından çok faktörlü kimlik doğrulama gerektiğini belirten bir hata yakalayın. Bu hata, bir çözümleyici, kayıtlı ikinci etmenlerle ilgili ipuçları ve kullanıcının birinci etmenle kimliğini başarıyla doğruladığını kanıtlayan temel bir oturum içerir.

Örneğin, kullanıcının ilk faktörü e-posta ve şifre ise:

Swift

Auth.auth().signIn( withEmail: email, password: password ) { (result, error) in let authError = error as NSError if authError?.code == AuthErrorCode.secondFactorRequired.rawValue { // The user is a multi-factor user. Second factor challenge is required. let resolver = authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver // ... } else { // Handle other errors such as wrong password. } }Objective-C

[FIRAuth.auth signInWithEmail:email password:password completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) { // User is not enrolled with a second factor and is successfully signed in. // ... } else { // The user is a multi-factor user. Second factor challenge is required. } }];Kullanıcının ilk faktörü OAuth gibi bir federasyon sağlayıcıysa

getCredentialWith()çağrıldıktan sonra hatayı yakalayın.Kullanıcının kayıtlı birden fazla ikincil etmeni varsa hangisini kullanmak istediğini sorun. Maskelenmiş telefon numarasını

resolver.hints[selectedIndex].phoneNumberile, görünen adı iseresolver.hints[selectedIndex].displayNameile alabilirsiniz.Swift

// Ask user which second factor to use. Then: if resolver.hints[selectedIndex].factorID == PhoneMultiFactorID { // User selected a phone second factor. // ... } else if resolver.hints[selectedIndex].factorID == TotpMultiFactorID { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Objective-C

FIRMultiFactorResolver *resolver = (FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey]; // Ask user which second factor to use. Then: FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex]; if (hint.factorID == FIRPhoneMultiFactorID) { // User selected a phone second factor. // ... } else if (hint.factorID == FIRTOTPMultiFactorID) { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Kullanıcının telefonuna doğrulama mesajı gönderin:

Swift

// Send SMS verification code. let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo PhoneAuthProvider.provider().verifyPhoneNumber( with: hint, uiDelegate: nil, multiFactorSession: resolver.session ) { (verificationId, error) in // verificationId will be needed for sign-in completion. }Objective-C

// Send SMS verification code [FIRPhoneAuthProvider.provider verifyPhoneNumberWithMultiFactorInfo:hint UIDelegate:nil multiFactorSession:resolver.session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { if (error != nil) { // Failed to verify phone number. } }];SMS kodu gönderildikten sonra kullanıcıdan kodu doğrulamasını ve

PhoneAuthCredentialoluşturmak için kullanmasını isteyin:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId!, verificationCode: verificationCodeFromUser)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:verificationCodeFromUser];Kimlik bilgisiyle bir onay nesnesi başlatın:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];Oturum açma işlemini tamamlayın. Ardından, standart sağlayıcıya özgü verileri ve kimlik doğrulama kimlik bilgilerini içeren orijinal oturum açma sonucuna erişebilirsiniz:

Swift

// Complete sign-in. This will also trigger the Auth state listeners. resolver.resolveSignIn(with: assertion) { (authResult, error) in // authResult will also contain the user, additionalUserInfo, optional // credential (null for email/password) associated with the first factor sign-in. // For example, if the user signed in with Google as a first factor, // authResult.additionalUserInfo will contain data related to Google provider that // the user signed in with. // user.credential contains the Google OAuth credential. // user.credential.accessToken contains the Google OAuth access token. // user.credential.idToken contains the Google OAuth ID token. }Objective-C

// Complete sign-in. [resolver resolveSignInWithAssertion:assertion completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error != nil) { // User successfully signed in with the second factor phone number. } }];

Aşağıdaki kod, çok faktörlü bir kullanıcının oturum açmasıyla ilgili eksiksiz bir örnek gösterir:

Swift

Auth.auth().signIn(

withEmail: email,

password: password

) { (result, error) in

let authError = error as NSError?

if authError?.code == AuthErrorCode.secondFactorRequired.rawValue {

let resolver =

authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver

// Ask user which second factor to use.

// ...

// Then:

let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo

// Send SMS verification code

PhoneAuthProvider.provider().verifyPhoneNumber(

with: hint,

uiDelegate: nil,

multiFactorSession: resolver.session

) { (verificationId, error) in

if error != nil {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: verificationCodeFromUser)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete sign-in.

resolver.resolveSignIn(with: assertion) { (authResult, error) in

if error != nil {

// User successfully signed in with the second factor phone number.

}

}

}

}

}

Objective-C

[FIRAuth.auth signInWithEmail:email

password:password

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) {

// User is not enrolled with a second factor and is successfully signed in.

// ...

} else {

FIRMultiFactorResolver *resolver =

(FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey];

// Ask user which second factor to use.

// ...

// Then:

FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex];

// Send SMS verification code

[FIRPhoneAuthProvider.provider

verifyPhoneNumberWithMultiFactorInfo:hint

UIDelegate:nil

multiFactorSession:resolver.session

completion:^(NSString * _Nullable verificationID,

NSError * _Nullable error) {

if (error != nil) {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider

credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete sign-in.

[resolver resolveSignInWithAssertion:assertion

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// User successfully signed in with the second factor phone number.

}

}];

}];

}

}];

Tebrikler! Çok öğeli kimlik doğrulamayı kullanarak bir kullanıcının oturumunu başarıyla açtınız.

Sırada ne var?

- Admin SDK ile çok öğeli kullanıcıları programatik olarak yönetin.