Se hai eseguito l'upgrade a Firebase Authentication with Identity Platform, puoi autenticare i tuoi utenti con Firebase utilizzando il provider conforme a OpenID Connect (OIDC) di tua scelta. In questo modo è possibile utilizzare provider di identità non supportati in modo nativo da Firebase.

Prima di iniziare

Per accedere agli utenti utilizzando un provider OIDC, devi prima raccogliere alcune informazioni del fornitore:

Client ID: una stringa univoca per il provider che identifica la tua app. Il tuo potrebbe assegnarti un ID cliente diverso per ogni piattaforma che supporti. Questo è uno dei valori della rivendicazione

audnei token ID emessi dal tuo o il provider di servizi di terze parti.Client secret: una stringa segreta utilizzata dal provider per confermare la proprietà di un ID client. Per ogni ID client, avrai bisogno di un client secret corrispondente. Questo valore è obbligatorio solo se utilizzi il flusso di codice di autorizzazione, che è caldamente consigliato.

Issuer (Emittente): una stringa che identifica il tuo provider. Questo valore deve essere un URL che, se aggiunto con

/.well-known/openid-configuration, è la posizione del documento di rilevamento OIDC del provider. Ad esempio, se l'emittente èhttps://auth.example.com, il documento di rilevamento deve essere disponibile all'indirizzohttps://auth.example.com/.well-known/openid-configuration.

Dopo aver ottenuto le informazioni riportate sopra, abilita OpenID Connect come fornitore di accesso per il tuo progetto Firebase:

Se non hai eseguito l'upgrade a Firebase Authentication with Identity Platform, fallo. Autenticazione OpenID Connect è disponibile solo nei progetti di cui è stato eseguito l'upgrade.

Nella pagina Provider di accesso della console Firebase, fai clic su Aggiungi nuovo provider e poi su OpenID Connect.

Scegli se utilizzerai il flusso del codice di autorizzazione o flusso di autorizzazione implicita.

Devi utilizzare sempre il flusso di codice, se il tuo provider lo supporta. Il flusso implicito è meno sicuro e il suo utilizzo è vivamente sconsigliato.

Assegna un nome a questo fornitore. Prendi nota dell'ID provider generato: qualcosa di simile a

oidc.example-provider. Ti servirà questo ID quando aggiungerai il codice di accesso alla tua app.Specifica l'ID client e il client secret, nonché la stringa issuer del tuo provider. Questi valori devono corrispondere esattamente a quelli assegnati dal provider.

Salva le modifiche.

Gestire il flusso di accesso con l'SDK Firebase

Il modo più semplice per autenticare gli utenti con Firebase utilizzando il tuo OIDC è gestire l'intero flusso di accesso con l'SDK Firebase.

Per gestire il flusso di accesso con l'SDK delle piattaforme Apple di Firebase, segui questi passaggi:

Aggiungi schemi URL personalizzati al tuo progetto Xcode:

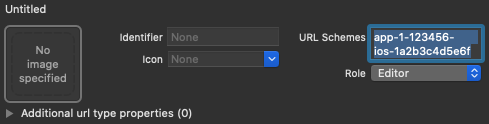

- Apri la configurazione del progetto: fai doppio clic sul nome del progetto nella visualizzazione ad albero a sinistra. Seleziona la tua app dalla sezione TARGET, poi la scheda Informazioni ed espandi la sezione Tipi di URL.

- Fai clic sul pulsante + e aggiungi l'ID app codificato come URL

. Puoi trovare l'ID app codificato nella pagina Impostazioni generali della Console Firebase, nella sezione relativa all'app per iOS. Lascia vuoti gli altri campi.

Al termine, la configurazione dovrebbe avere un aspetto simile al seguente (ma con i valori specifici dell'applicazione):

Crea un'istanza di

OAuthProviderutilizzando l'ID provider che hai ricevuto la console Firebase.Swift

var provider = OAuthProvider(providerID: "oidc.example-provider")Objective-C

FIROAuthProvider *provider = [FIROAuthProvider providerWithProviderID:@"oidc.example-provider"];Facoltativo: specifica ulteriori parametri OAuth personalizzati da inviare con la richiesta OAuth.

Swift

provider.customParameters = [ "login_hint": "user@example.com" ]Objective-C

[provider setCustomParameters:@{@"login_hint": @"user@example.com"}];Rivolgiti al tuo fornitore per conoscere i parametri supportati. Tieni presente che non puoi trasferire i parametri richiesti da Firebase con

setCustomParameters. Questi parametri sonoclient_id,response_type,redirect_uri,state,scopeeresponse_mode.Facoltativo: specifica altri ambiti OAuth 2.0 oltre al profilo di base che che desideri richiedere al provider di autenticazione.

Swift

provider.scopes = ["mail.read", "calendars.read"]Objective-C

[provider setScopes:@[@"mail.read", @"calendars.read"]];Rivolgiti al tuo provider per conoscere gli ambiti supportati.

Facoltativo: se vuoi personalizzare il modo in cui l'app presenta i

SFSafariViewControlleroUIWebViewquando mostrare il reCAPTCHA all'utente, creare una classe personalizzata al protocolloAuthUIDelegate.Esegui l'autenticazione con Firebase utilizzando l'oggetto provider OAuth.

Swift

// If you created a custom class that conforms to AuthUIDelegate, // pass it instead of nil: provider.getCredentialWith(nil) { credential, error in if error != nil { // Handle error. } if credential != nil { Auth().signIn(with: credential) { authResult, error in if error != nil { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken } } }Objective-C

// If you created a custom class that conforms to AuthUIDelegate, // pass it instead of nil: [provider getCredentialWithUIDelegate:nil completion:^(FIRAuthCredential *_Nullable credential, NSError *_Nullable error) { if (error) { // Handle error. } if (credential) { [[FIRAuth auth] signInWithCredential:credential completion:^(FIRAuthDataResult *_Nullable authResult, NSError *_Nullable error) { if (error) { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }]; } }];Sebbene gli esempi precedenti si concentrino sui flussi di accesso, hai anche la possibilità di collegare un provider OIDC a un utente esistente utilizzando

linkWithCredential. Ad esempio, puoi collegare più provider allo stesso utente consentendo loro di accedere con uno dei due.Swift

Auth().currentUser.link(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // OIDC credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }Objective-C

[[FIRAuth auth].currentUser linkWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // OIDC credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];Lo stesso pattern può essere usato

reauthenticateWithCredentialche può essere utilizzato per recuperare nuove credenziali per le operazioni sensibili che richiedono .Swift

Auth().currentUser.reauthenticateWithCredential(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }Objective-C

[[FIRAuth auth].currentUser reauthenticateWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];

Gestire manualmente il flusso di accesso

Se hai già implementato il flusso di accesso OpenID Connect nella tua app, puoi utilizzare il token ID direttamente per l'autenticazione con Firebase:

Swift

let credential = OAuthProvider.credential(

withProviderID: "oidc.example-provider", // As registered in Firebase console.

idToken: idToken, // ID token from OpenID Connect flow.

rawNonce: nil

)

Auth.auth().signIn(with: credential) { authResult, error in

if error {

// Handle error.

return

}

// User is signed in.

// IdP data available in authResult?.additionalUserInfo?.profile

}

Objective-C

FIROAuthCredential *credential =

[FIROAuthProvider credentialWithProviderID:@"oidc.example-provider" // As registered in Firebase console.

IDToken:idToken // ID token from OpenID Connect flow.

rawNonce:nil];

[[FIRAuth auth] signInWithCredential:credential

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// Handle error.

return;

}

// User is signed in.

// IdP data available in authResult.additionalUserInfo.profile

}];

Passaggi successivi

Dopo che un utente ha eseguito l'accesso per la prima volta, viene creato un nuovo account utente e collegati alle credenziali, ovvero nome utente, password, numero o informazioni del provider di autenticazione, ovvero l'utente con cui ha eseguito l'accesso. Questo nuovo account viene archiviato nel tuo progetto Firebase e può essere utilizzato per identificare un utente in tutte le app del progetto, indipendentemente da come accede.

-

Nelle tue app, puoi recuperare le informazioni di base del profilo dell'utente dall'oggetto

User. Vedi Gestire gli utenti. In Firebase Realtime Database e Cloud Storage Regole di sicurezza, puoi ottieni l'ID utente unico dell'utente che ha eseguito l'accesso dalla variabile

authe usarli per controllare i dati a cui un utente può accedere.

Puoi consentire agli utenti di accedere alla tua app utilizzando più autenticazioni collegando le credenziali del provider di autenticazione a un a un account utente esistente.

Per far uscire un utente, chiama

signOut:.

Swift

let firebaseAuth = Auth.auth() do { try firebaseAuth.signOut() } catch let signOutError as NSError { print("Error signing out: %@", signOutError) }

Objective-C

NSError *signOutError; BOOL status = [[FIRAuth auth] signOut:&signOutError]; if (!status) { NSLog(@"Error signing out: %@", signOutError); return; }

Ti consigliamo inoltre di aggiungere il codice di gestione degli errori per l'intera gamma di errori di autenticazione. Consulta la sezione Gestire gli errori.