Si actualizaste a Firebase Authentication with Identity Platform, puedes autenticar a tus usuarios con Firebase usando el proveedor de tu elección que cumpla con OpenID Connect (OIDC). Esto permite usar proveedores de identidad que no son compatibles de forma nativa con Firebase.

Antes de comenzar

Para que los usuarios accedan con un proveedor de OIDC, primero debes recopilar cierta información del proveedor:

ID de cliente: Es una cadena única para el proveedor que identifica tu app. Es posible que el proveedor te asigne un ID de cliente diferente para cada plataforma que admitas. Este es uno de los valores de la reclamación

auden los tokens de ID emitidos por tu proveedor.Secreto de cliente: Es una cadena secreta que usa el proveedor para confirmar la propiedad de un ID de cliente. Para cada ID de cliente, necesitarás un secreto de cliente que coincida. Este valor solo es necesario si usas el flujo de código de autenticación, lo que es muy recomendable.

Emisor: Es una cadena que identifica a tu proveedor. Debe ser una URL que, cuando se agrega con

/.well-known/openid-configuration, es la ubicación del documento de descubrimiento de OIDC del proveedor. Por ejemplo, si el emisor eshttps://auth.example.com, el documento de descubrimiento debe estar disponible enhttps://auth.example.com/.well-known/openid-configuration.

Una vez que tengas la información anterior, habilita OpenID Connect como proveedor de acceso para el proyecto de Firebase.

Si aún no lo hiciste, actualiza a Firebase Authentication with Identity Platform. La autenticación de OpenID Connect solo está disponible en proyectos actualizados.

En la página Proveedores de acceso de Firebase console, haz clic en Agregar proveedor nuevo y, luego, en OpenID Connect.

Selecciona si usarás el flujo de código de autorización o el flujo de concesión implícito.

Debes usar siempre el flujo de código si tu proveedor lo admite. El flujo implícito es menos seguro y no se recomienda su uso.

Asígnale un nombre a este proveedor. Toma nota del ID de proveedor que se genera (algo como

oidc.example-provider). Lo necesitarás cuando agregues el código de acceso a tu app.Especifica tu ID de cliente, el secreto de cliente y la string de emisor de tu proveedor. Estos valores deben coincidir exactamente con los valores que te asignó el proveedor.

Guarda los cambios.

Maneja el flujo de acceso con el SDK de Firebase

La manera más sencilla de autenticar a los usuarios con Firebase mediante tu proveedor de OIDC es manejar todo el flujo de acceso con el SDK de Firebase.

Sigue estos pasos a fin de manejar el flujo de acceso con el SDK de Firebase para plataformas de Apple:

Agrega esquemas de URL personalizadas al proyecto de Xcode:

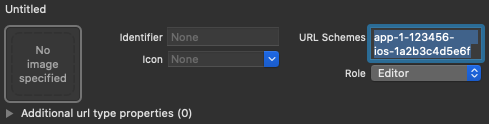

- Abre la configuración del proyecto; para ello, haz doble clic en el nombre del proyecto en la vista de árbol a la izquierda. Selecciona tu app en la sección TARGETS, haz clic en la pestaña Info y expande la sección URL Types.

- Haz clic en el botón + y agrega tu ID codificado de la app como un esquema

de URL. Puedes encontrar el ID codificado de la app en la página

Configuración

general de Firebase console, en la sección de tu app

para iOS. Deja los otros campos en blanco.

Cuando termines, la configuración debería ser similar a la que se muestra a continuación (pero con los valores específicos de tu aplicación):

Crea una instancia de un

OAuthProvidercon el ID de proveedor que obtuviste en Firebase console.Swift

var provider = OAuthProvider(providerID: "oidc.example-provider")Objective-C

FIROAuthProvider *provider = [FIROAuthProvider providerWithProviderID:@"oidc.example-provider"];Opcional: Especifica parámetros de OAuth personalizados adicionales que quieras enviar con la solicitud de OAuth.

Swift

provider.customParameters = [ "login_hint": "user@example.com" ]Objective-C

[provider setCustomParameters:@{@"login_hint": @"user@example.com"}];Consulta con tu proveedor los parámetros que admite. Ten en cuenta que no puedes pasar los parámetros obligatorios de Firebase con

setCustomParameters. Estos parámetros sonclient_id,response_type,redirect_uri,state,scopeyresponse_mode.Opcional: Especifica permisos de OAuth 2.0 adicionales aparte del perfil básico que quieres solicitar al proveedor de autenticación.

Swift

provider.scopes = ["mail.read", "calendars.read"]Objective-C

[provider setScopes:@[@"mail.read", @"calendars.read"]];Consulta con tu proveedor los permisos que admite.

Opcional: Si deseas personalizar la forma en que tu app presenta

SFSafariViewControlleroUIWebViewcuando se le muestra el reCAPTCHA al usuario, crea una clase personalizada conforme al protocoloAuthUIDelegate.Autentica con Firebase usando el objeto del proveedor de OAuth.

Swift

// If you created a custom class that conforms to AuthUIDelegate, // pass it instead of nil: provider.getCredentialWith(nil) { credential, error in if error != nil { // Handle error. } if credential != nil { Auth().signIn(with: credential) { authResult, error in if error != nil { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken } } }Objective-C

// If you created a custom class that conforms to AuthUIDelegate, // pass it instead of nil: [provider getCredentialWithUIDelegate:nil completion:^(FIRAuthCredential *_Nullable credential, NSError *_Nullable error) { if (error) { // Handle error. } if (credential) { [[FIRAuth auth] signInWithCredential:credential completion:^(FIRAuthDataResult *_Nullable authResult, NSError *_Nullable error) { if (error) { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }]; } }];Si bien los ejemplos anteriores se enfocan en los flujos de acceso, también puedes vincular un proveedor de OIDC con un usuario existente mediante

linkWithCredential. Por ejemplo, puedes vincular múltiples proveedores con el mismo usuario para permitirle acceder con cualquiera de estos.Swift

Auth().currentUser.link(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // OIDC credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }Objective-C

[[FIRAuth auth].currentUser linkWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // OIDC credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];Se puede utilizar el mismo patrón con

reauthenticateWithCredential, que se puede usar a fin de recuperar credenciales nuevas para operaciones sensibles que requieren un acceso reciente.Swift

Auth().currentUser.reauthenticateWithCredential(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }Objective-C

[[FIRAuth auth].currentUser reauthenticateWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];

Maneja el flujo de acceso de manera manual

Si ya implementaste el flujo de acceso de OpenID Connect en tu app, puedes usar el token de ID directamente para realizar la autenticación con Firebase:

Swift

let credential = OAuthProvider.credential(

withProviderID: "oidc.example-provider", // As registered in Firebase console.

idToken: idToken, // ID token from OpenID Connect flow.

rawNonce: nil

)

Auth.auth().signIn(with: credential) { authResult, error in

if error {

// Handle error.

return

}

// User is signed in.

// IdP data available in authResult?.additionalUserInfo?.profile

}

Objective-C

FIROAuthCredential *credential =

[FIROAuthProvider credentialWithProviderID:@"oidc.example-provider" // As registered in Firebase console.

IDToken:idToken // ID token from OpenID Connect flow.

rawNonce:nil];

[[FIRAuth auth] signInWithCredential:credential

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// Handle error.

return;

}

// User is signed in.

// IdP data available in authResult.additionalUserInfo.profile

}];

Próximos pasos

Cuando un usuario accede por primera vez, se crea una cuenta de usuario nueva y se la vincula con las credenciales (el nombre de usuario y la contraseña, el número de teléfono o la información del proveedor de autenticación) que el usuario utilizó para acceder. Esta cuenta nueva se almacena como parte de tu proyecto de Firebase y se puede usar para identificar a un usuario en todas las apps del proyecto, sin importar cómo acceda.

-

En tus apps, puedes obtener la información básica de perfil del usuario a partir del objeto

User. Consulta cómo administrar usuarios. En tus Reglas de seguridad de Firebase Realtime Database y Cloud Storage, puedes obtener el ID del usuario único que accedió a partir de la variable

authy usarlo para controlar a qué datos podrá acceder.

Para permitir que los usuarios accedan a tu app mediante varios proveedores de autenticación, puedes vincular las credenciales de estos proveedores con una cuenta de usuario existente.

Para salir de la sesión de un usuario, llama a signOut:.

Swift

let firebaseAuth = Auth.auth() do { try firebaseAuth.signOut() } catch let signOutError as NSError { print("Error signing out: %@", signOutError) }

Objective-C

NSError *signOutError; BOOL status = [[FIRAuth auth] signOut:&signOutError]; if (!status) { NSLog(@"Error signing out: %@", signOutError); return; }

Tal vez sea conveniente que agregues código de manejo de errores para todos los errores de autenticación. Consulta cómo solucionar errores.