अगर आपने Firebase Authentication with Identity Platform पर अपग्रेड किया है, तो अपने iOS ऐप्लिकेशन में एसएमएस के ज़रिए दो चरणों में पुष्टि करने की सुविधा जोड़ी जा सकती है.

बहु-स्तरीय पुष्टि (एमएफ़ए) की सुविधा से, आपके ऐप्लिकेशन की सुरक्षा बढ़ जाती है. हमलावर अक्सर पासवर्ड और सोशल मीडिया खातों को हैक कर लेते हैं. हालांकि, टेक्स्ट मैसेज को इंटरसेप्ट करना ज़्यादा मुश्किल होता है.

शुरू करने से पहले

कई चरणों में पुष्टि करने की सुविधा देने वाली कम से कम एक सेवा चालू करें. फ़ोन से पुष्टि करने, पहचान छिपाकर पुष्टि करने, और Apple Game Center को छोड़कर, हर सेवा देने वाली कंपनी MFA की सुविधा देती है.

पक्का करें कि आपका ऐप्लिकेशन, उपयोगकर्ता के ईमेल की पुष्टि कर रहा हो. एमएफ़ए के लिए, ईमेल पते की पुष्टि करना ज़रूरी है. इससे, नुकसान पहुंचाने वाले लोगों को ऐसे ईमेल पते से किसी सेवा के लिए रजिस्टर करने से रोका जा सकता है जिसका मालिकाना हक उनके पास नहीं है. इसके बाद, वे पुष्टि करने का दूसरा तरीका जोड़कर, असली मालिक को खाते से लॉक आउट कर देते हैं.

कई चरणों में पुष्टि करने की सुविधा चालू करना

Firebase कंसोल के Authentication > Sign-in method पेज पर जाएं.

ऐडवांस सेक्शन में जाकर, एसएमएस के ज़रिए कई चरणों में पुष्टि करने की सुविधा चालू करें.

आपको उन फ़ोन नंबरों को भी डालना चाहिए जिनसे आपको अपने ऐप्लिकेशन की जांच करनी है. टेस्ट फ़ोन नंबर रजिस्टर करना ज़रूरी नहीं है. हालांकि, हम इसका सुझाव देते हैं, ताकि डेवलपमेंट के दौरान थ्रॉटलिंग से बचा जा सके.

अगर आपने अपने ऐप्लिकेशन के डोमेन को पहले से अनुमति नहीं दी है, तो उसे Firebase कंसोल के Authentication > Settings पेज पर, अनुमति वाली सूची में जोड़ें.

अपने ऐप्लिकेशन की पुष्टि करना

Firebase को यह पुष्टि करनी होगी कि एसएमएस के अनुरोध आपके ऐप्लिकेशन से आ रहे हैं. इसके लिए, आपके पास दो विकल्प हैं:

APNs की साइलेंट सूचनाएं: जब कोई उपयोगकर्ता पहली बार साइन इन करता है, तो Firebase उसके डिवाइस पर साइलेंट पुश सूचना भेज सकता है. अगर ऐप्लिकेशन को सूचना मिलती है, तो पुष्टि की प्रक्रिया आगे बढ़ सकती है. ध्यान दें कि iOS 8.0 से, इस तरीके का इस्तेमाल करने के लिए, आपको उपयोगकर्ता से पुश नोटिफ़िकेशन की अनुमति मांगने की ज़रूरत नहीं है.

reCAPTCHA से पुष्टि करना: अगर आपको साइलेंट सूचना भेजने में समस्या आ रही है, तो reCAPTCHA का इस्तेमाल किया जा सकता है. उदाहरण के लिए, अगर उपयोगकर्ता ने बैकग्राउंड रिफ़्रेश की सुविधा बंद कर दी है या iOS सिम्युलेटर में अपने ऐप्लिकेशन की जांच की जा रही है. कई मामलों में, reCAPTCHA बिना किसी उपयोगकर्ता इंटरैक्शन के अपने-आप हल हो जाएगा.

साइलेंट मोड वाली सूचनाओं का इस्तेमाल करना

Firebase के साथ इस्तेमाल करने के लिए, APNs सूचनाएं पाने की सुविधा चालू करने के लिए:

Xcode में, अपने प्रोजेक्ट के लिए पुश नोटिफ़िकेशन चालू करें.

Firebase कंसोल का इस्तेमाल करके, APNs की पुष्टि करने वाली कुंजी अपलोड करें. आपके बदलाव, Google Cloud Firebase में अपने-आप लागू हो जाएंगे. अगर आपके पास APNs की पुष्टि करने वाली कुंजी नहीं है, तो इसे पाने का तरीका जानने के लिए, FCM के साथ APNs को कॉन्फ़िगर करना लेख पढ़ें.

Firebase कंसोल खोलें.

प्रोजेक्ट सेटिंग पर जाएं.

Cloud Messaging टैब चुनें.

APNs की पुष्टि करने वाला पासकोड में जाकर, iOS ऐप्लिकेशन कॉन्फ़िगरेशन सेक्शन में, अपलोड करें पर क्लिक करें. इसके बाद, डेवलपमेंट की पुष्टि करने वाला पासकोड, प्रोडक्शन की पुष्टि करने वाला पासकोड या दोनों अपलोड करें. कम से कम एक इमेज होनी चाहिए.

अपनी कुंजी चुनें.

कुंजी के लिए कुंजी आईडी जोड़ें. आपको यह आईडी, Apple Developer Member Center में Certificates, Identifiers & Profiles में जाकर मिलेगा.

अपलोड करें पर क्लिक करें.

अगर आपके पास पहले से ही APNs सर्टिफ़िकेट है, तो इसके बजाय सर्टिफ़िकेट अपलोड किया जा सकता है.

reCAPTCHA की मदद से पुष्टि करने की सुविधा का इस्तेमाल करना

क्लाइंट SDK को reCAPTCHA का इस्तेमाल करने की अनुमति देने के लिए:

Xcode में अपने प्रोजेक्ट का कॉन्फ़िगरेशन खोलें.

बाईं ओर मौजूद ट्री व्यू में, प्रोजेक्ट के नाम पर दो बार क्लिक करें.

टारगेट सेक्शन में जाकर, अपना ऐप्लिकेशन चुनें.

जानकारी टैब को चुनें.

यूआरएल के टाइप सेक्शन को बड़ा करें.

+ बटन पर क्लिक करें.

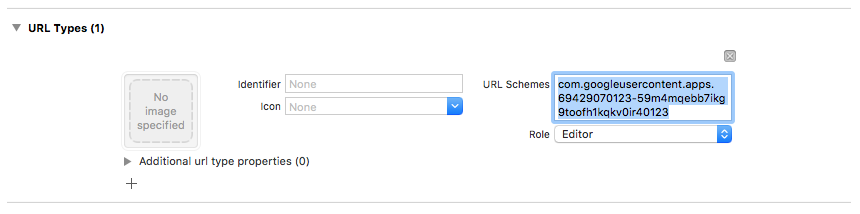

यूआरएल स्कीम फ़ील्ड में, अपना रिवर्स किया गया क्लाइंट आईडी डालें. आपको यह वैल्यू,

GoogleService-Info.plistकॉन्फ़िगरेशन फ़ाइल मेंREVERSED_CLIENT_IDके तौर पर दिख सकती है.

सेट अप पूरा होने के बाद, आपका कॉन्फ़िगरेशन कुछ ऐसा दिखना चाहिए:

आपके पास यह तय करने का विकल्प होता है कि reCAPTCHA दिखाते समय, आपका ऐप्लिकेशन SFSafariViewController या UIWebView को कैसे दिखाए. इसके लिए, FIRAuthUIDelegate प्रोटोकॉल के मुताबिक एक कस्टम क्लास बनाएं और इसे verifyPhoneNumber:UIDelegate:completion: को पास करें.

पंजीकरण का पैटर्न चुनना

आपके पास यह चुनने का विकल्प होता है कि आपके ऐप्लिकेशन के लिए, बहु-फ़ैक्टर पुष्टि की ज़रूरत है या नहीं. साथ ही, यह भी तय किया जा सकता है कि उपयोगकर्ताओं को कब और कैसे रजिस्टर करना है. कुछ सामान्य पैटर्न में ये शामिल हैं:

रजिस्ट्रेशन के दौरान, उपयोगकर्ता के दूसरे फ़ैक्टर को रजिस्टर करें. अगर आपके ऐप्लिकेशन में सभी उपयोगकर्ताओं के लिए, कई चरणों में पुष्टि करने की सुविधा ज़रूरी है, तो इस तरीके का इस्तेमाल करें. ध्यान दें कि दूसरे फ़ैक्टर में रजिस्टर करने के लिए, खाते का ईमेल पता सत्यापित होना चाहिए. इसलिए, आपके रजिस्ट्रेशन फ़्लो में यह जानकारी शामिल होनी चाहिए.

रजिस्ट्रेशन के दौरान, पुष्टि के दूसरे तरीके से रजिस्टर करने के लिए, स्किप करने का विकल्प दें. जिन ऐप्लिकेशन को कई चरणों में पुष्टि करने की सुविधा को बढ़ावा देना है, लेकिन इसे ज़रूरी नहीं बनाना है वे इस तरीके का इस्तेमाल कर सकते हैं.

साइन अप स्क्रीन के बजाय, उपयोगकर्ता के खाते या प्रोफ़ाइल मैनेजमेंट पेज से दूसरा फ़ैक्टर जोड़ने की सुविधा दें. इससे रजिस्ट्रेशन प्रोसेस के दौरान होने वाली परेशानी कम हो जाती है. साथ ही, सुरक्षा के लिहाज़ से संवेदनशील उपयोगकर्ताओं के लिए, मल्टी-फ़ैक्टर ऑथेंटिकेशन की सुविधा उपलब्ध रहती है.

जब उपयोगकर्ता को ज़्यादा सुरक्षा वाली सुविधाओं को ऐक्सेस करना हो, तब पुष्टि करने के दूसरे तरीके को धीरे-धीरे जोड़ने की ज़रूरत होती है.

पुष्टि करने का दूसरा तरीका रजिस्टर करना

किसी उपयोगकर्ता के लिए नया सेकंडरी फ़ैक्टर रजिस्टर करने के लिए:

उपयोगकर्ता की फिर से पुष्टि करें.

उपयोगकर्ता से उसका फ़ोन नंबर डालने के लिए कहें.

उपयोगकर्ता के लिए मल्टी-फ़ैक्टर सेशन पाएं:

Swift

authResult.user.multiFactor.getSessionWithCompletion() { (session, error) in // ... }Objective-C

[authResult.user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session, NSError * _Nullable error) { // ... }];उपयोगकर्ता के फ़ोन पर पुष्टि करने के लिए मैसेज भेजें. पक्का करें कि फ़ोन नंबर को

+से शुरू किया गया हो और इसमें कोई अन्य विराम चिह्न या खाली जगह न हो (उदाहरण के लिए:+)+15105551234Swift

// Send SMS verification code. PhoneAuthProvider.provider().verifyPhoneNumber( phoneNumber, uiDelegate: nil, multiFactorSession: session) { (verificationId, error) in // verificationId will be needed for enrollment completion. }Objective-C

// Send SMS verification code. [FIRPhoneAuthProvider.provider verifyPhoneNumber:phoneNumber UIDelegate:nil multiFactorSession:session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { // verificationId will be needed for enrollment completion. }];हालांकि, ऐसा करना ज़रूरी नहीं है, लेकिन उपयोगकर्ताओं को पहले से यह जानकारी देना सबसे सही तरीका है कि उन्हें एक एसएमएस मिलेगा और उन पर सामान्य शुल्क लागू होंगे.

verifyPhoneNumber()तरीके से, ऐप्लिकेशन की पुष्टि करने की प्रोसेस बैकग्राउंड में शुरू हो जाती है. इसके लिए, साइलेंट पुश नोटिफ़िकेशन का इस्तेमाल किया जाता है. अगर साइलेंट पुश नोटिफ़िकेशन की सुविधा उपलब्ध नहीं है,तो reCAPTCHA चुनौती दी जाती है.एसएमएस कोड भेजे जाने के बाद, उपयोगकर्ता से कोड की पुष्टि करने के लिए कहें. इसके बाद, उनके जवाब का इस्तेमाल करके

PhoneAuthCredentialबनाएं:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId, verificationCode: verificationCode)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:kPhoneSecondFactorVerificationCode];Assertion ऑब्जेक्ट को शुरू करना:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];पंजीकरण की प्रोसेस पूरी करें. विकल्प के तौर पर, दूसरे फ़ैक्टर के लिए डिसप्ले नेम तय किया जा सकता है. यह उन लोगों के लिए फ़ायदेमंद है जो पुष्टि करने के लिए एक से ज़्यादा तरीकों का इस्तेमाल करते हैं. ऐसा इसलिए, क्योंकि पुष्टि करने की प्रोसेस के दौरान फ़ोन नंबर छिपा दिया जाता है. उदाहरण के लिए, +1******1234.

Swift

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. user.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in // ... }Objective-C

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. [authResult.user.multiFactor enrollWithAssertion:assertion displayName:nil completion:^(NSError * _Nullable error) { // ... }];

नीचे दिए गए कोड में, दूसरे फ़ैक्टर के लिए रजिस्टर करने का पूरा उदाहरण दिखाया गया है:

Swift

let user = Auth.auth().currentUser

user?.multiFactor.getSessionWithCompletion({ (session, error) in

// Send SMS verification code.

PhoneAuthProvider.provider().verifyPhoneNumber(

phoneNumber,

uiDelegate: nil,

multiFactorSession: session

) { (verificationId, error) in

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: phoneSecondFactorVerificationCode)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

user?.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in

// ...

}

}

})

Objective-C

FIRUser *user = FIRAuth.auth.currentUser;

[user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session,

NSError * _Nullable error) {

// Send SMS verification code.

[FIRPhoneAuthProvider.provider

verifyPhoneNumber:phoneNumber

UIDelegate:nil

multiFactorSession:session

completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) {

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

[user.multiFactor enrollWithAssertion:assertion

displayName:displayName

completion:^(NSError * _Nullable error) {

// ...

}];

}];

}];

बधाई हो! आपने किसी उपयोगकर्ता के लिए, पुष्टि करने का दूसरा तरीका रजिस्टर कर लिया है.

उपयोगकर्ताओं को दूसरे फ़ैक्टर की मदद से साइन इन करना

एसएमएस के ज़रिए दो फ़ैक्टर से पुष्टि करने की सुविधा का इस्तेमाल करके, किसी उपयोगकर्ता को साइन इन करने के लिए:

उपयोगकर्ता को पहले फ़ैक्टर से साइन इन करें. इसके बाद, यह बताने वाली गड़बड़ी को ठीक करें कि पुष्टि के कई तरीके ज़रूरी हैं. इस गड़बड़ी में एक रिज़ॉल्वर, रजिस्टर किए गए दूसरे फ़ैक्टर के बारे में सुझाव, और एक सेशन होता है. इससे यह साबित होता है कि उपयोगकर्ता ने पहले फ़ैक्टर से पुष्टि कर ली है.

उदाहरण के लिए, अगर उपयोगकर्ता का पहला फ़ैक्टर ईमेल और पासवर्ड था, तो:

Swift

Auth.auth().signIn( withEmail: email, password: password ) { (result, error) in let authError = error as NSError if authError?.code == AuthErrorCode.secondFactorRequired.rawValue { // The user is a multi-factor user. Second factor challenge is required. let resolver = authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver // ... } else { // Handle other errors such as wrong password. } }Objective-C

[FIRAuth.auth signInWithEmail:email password:password completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) { // User is not enrolled with a second factor and is successfully signed in. // ... } else { // The user is a multi-factor user. Second factor challenge is required. } }];अगर उपयोगकर्ता का पहला फ़ैक्टर, फ़ेडरेटेड प्रोवाइडर है, जैसे कि OAuth, तो

getCredentialWith()को कॉल करने के बाद गड़बड़ी का पता लगाएं.अगर उपयोगकर्ता ने पुष्टि के लिए एक से ज़्यादा तरीकों का इस्तेमाल किया है, तो उससे पूछें कि उसे कौनसे तरीके का इस्तेमाल करना है. मास्क किया गया फ़ोन नंबर पाने के लिए

resolver.hints[selectedIndex].phoneNumberऔर डिसप्ले नेम पाने के लिएresolver.hints[selectedIndex].displayNameका इस्तेमाल किया जा सकता है.Swift

// Ask user which second factor to use. Then: if resolver.hints[selectedIndex].factorID == PhoneMultiFactorID { // User selected a phone second factor. // ... } else if resolver.hints[selectedIndex].factorID == TotpMultiFactorID { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Objective-C

FIRMultiFactorResolver *resolver = (FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey]; // Ask user which second factor to use. Then: FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex]; if (hint.factorID == FIRPhoneMultiFactorID) { // User selected a phone second factor. // ... } else if (hint.factorID == FIRTOTPMultiFactorID) { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }उपयोगकर्ता के फ़ोन पर पुष्टि करने के लिए मैसेज भेजें:

Swift

// Send SMS verification code. let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo PhoneAuthProvider.provider().verifyPhoneNumber( with: hint, uiDelegate: nil, multiFactorSession: resolver.session ) { (verificationId, error) in // verificationId will be needed for sign-in completion. }Objective-C

// Send SMS verification code [FIRPhoneAuthProvider.provider verifyPhoneNumberWithMultiFactorInfo:hint UIDelegate:nil multiFactorSession:resolver.session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { if (error != nil) { // Failed to verify phone number. } }];एसएमएस कोड भेजे जाने के बाद, उपयोगकर्ता से कोड की पुष्टि करने के लिए कहें. साथ ही, उसे

PhoneAuthCredentialबनाने के लिए इसका इस्तेमाल करने के लिए कहें:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId!, verificationCode: verificationCodeFromUser)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:verificationCodeFromUser];क्रेडेंशियल के साथ एक असर्शन ऑब्जेक्ट शुरू करें:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];साइन-इन की समस्या हल करें. इसके बाद, आपको साइन-इन के ओरिजनल नतीजे का ऐक्सेस मिल जाएगा. इसमें, स्टैंडर्ड प्रोवाइडर के हिसाब से डेटा और पुष्टि करने के क्रेडेंशियल शामिल होते हैं:

Swift

// Complete sign-in. This will also trigger the Auth state listeners. resolver.resolveSignIn(with: assertion) { (authResult, error) in // authResult will also contain the user, additionalUserInfo, optional // credential (null for email/password) associated with the first factor sign-in. // For example, if the user signed in with Google as a first factor, // authResult.additionalUserInfo will contain data related to Google provider that // the user signed in with. // user.credential contains the Google OAuth credential. // user.credential.accessToken contains the Google OAuth access token. // user.credential.idToken contains the Google OAuth ID token. }Objective-C

// Complete sign-in. [resolver resolveSignInWithAssertion:assertion completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error != nil) { // User successfully signed in with the second factor phone number. } }];

नीचे दिए गए कोड में, मल्टी-फ़ैक्टर ऑथेंटिकेशन का इस्तेमाल करने वाले उपयोगकर्ता के साइन इन करने का पूरा उदाहरण दिया गया है:

Swift

Auth.auth().signIn(

withEmail: email,

password: password

) { (result, error) in

let authError = error as NSError?

if authError?.code == AuthErrorCode.secondFactorRequired.rawValue {

let resolver =

authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver

// Ask user which second factor to use.

// ...

// Then:

let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo

// Send SMS verification code

PhoneAuthProvider.provider().verifyPhoneNumber(

with: hint,

uiDelegate: nil,

multiFactorSession: resolver.session

) { (verificationId, error) in

if error != nil {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: verificationCodeFromUser)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete sign-in.

resolver.resolveSignIn(with: assertion) { (authResult, error) in

if error != nil {

// User successfully signed in with the second factor phone number.

}

}

}

}

}

Objective-C

[FIRAuth.auth signInWithEmail:email

password:password

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) {

// User is not enrolled with a second factor and is successfully signed in.

// ...

} else {

FIRMultiFactorResolver *resolver =

(FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey];

// Ask user which second factor to use.

// ...

// Then:

FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex];

// Send SMS verification code

[FIRPhoneAuthProvider.provider

verifyPhoneNumberWithMultiFactorInfo:hint

UIDelegate:nil

multiFactorSession:resolver.session

completion:^(NSString * _Nullable verificationID,

NSError * _Nullable error) {

if (error != nil) {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider

credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete sign-in.

[resolver resolveSignInWithAssertion:assertion

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// User successfully signed in with the second factor phone number.

}

}];

}];

}

}];

बधाई हो! आपने बहु-फ़ैक्टर पुष्टि का इस्तेमाल करके, किसी उपयोगकर्ता के खाते में सफलतापूर्वक साइन इन किया है.

आगे क्या करना है

- Admin SDK की मदद से, प्रोग्राम के हिसाब से मल्टी-फ़ैक्टर ऑथेंटिकेशन का इस्तेमाल करने वाले लोगों को मैनेज करें.