Se hai eseguito l'upgrade a Firebase Authentication with Identity Platform, puoi aggiungere l'autenticazione a più fattori tramite SMS alla tua app per iOS.

L'autenticazione a più fattori aumenta la sicurezza della tua app. Mentre gli utenti malintenzionati spesso compromettono password e account social, intercettare un messaggio di testo è più difficile.

Prima di iniziare

Attiva almeno un provider che supporti l'autenticazione a più fattori. Tutti i provider supportano l'autenticazione a più fattori, ad eccezione dell'autenticazione tramite telefono, dell'autenticazione anonima e di Game Center di Apple.

Assicurati che la tua app verifichi le email degli utenti. MFA richiede la verifica email. In questo modo, gli utenti malintenzionati non possono registrarsi a un servizio con un indirizzo email che non possiedono e bloccare il vero proprietario aggiungendo un secondo fattore.

Attivare l'autenticazione a più fattori

Apri la pagina Autenticazione > Metodo di accesso della console Firebase.

Nella sezione Avanzate, attiva Autenticazione a più fattori tramite SMS.

Devi anche inserire i numeri di telefono con cui testerai l'app. Sebbene sia facoltativo, ti consigliamo vivamente di registrare i numeri di telefono per i test al fine di evitare limitazioni durante lo sviluppo.

Se non hai ancora autorizzato il dominio della tua app, aggiungilo alla lista consentita nella pagina Autenticazione > Impostazioni della console Firebase.

Verifica dell'app

Firebase deve verificare che le richieste SMS provengano dalla tua app. Puoi farlo in due modi:

Notifiche APN silenziose: quando accedi per la prima volta per un utente, Firebase può inviare una notifica push silenziosa al dispositivo dell'utente. L'autenticazione può procedere se l'app riceve la notifica. Tieni presente che a partire da iOS 8.0, non è necessario chiedere all'utente di consentire le notifiche push per utilizzare questo metodo.

Verifica reCAPTCHA: se non riesci a inviare una notifica silenziosa (ad esempio perché l'utente ha disattivato l'aggiornamento in background o stai testando la tua app nel simulatore iOS), puoi utilizzare reCAPTCHA. In molti casi, il reCAPTCHA si risolve automaticamente senza interazione dell'utente.

Utilizzare le notifiche silenziose

Per attivare le notifiche APN da utilizzare con Firebase:

In Xcode, attiva le notifiche push per il tuo progetto.

Carica la chiave di autenticazione APN utilizzando Firebase Console (le modifiche verranno riportate automaticamente in Google Cloud Firebase). Se non hai ancora la chiave di autenticazione APN, consulta Configurazione di APN con FCM per scoprire come ottenerla.

Apri la Console Firebase.

Vai a Impostazioni progetto.

Seleziona la scheda Cloud Messaging.

Nella sezione Chiave di autenticazione del servizio APN, nella sezione Configurazione dell'app iOS, fai clic su Carica per caricare la chiave di autenticazione di sviluppo, la chiave di autenticazione di produzione o entrambe. È obbligatorio indicarne almeno uno.

Seleziona la chiave.

Aggiungi l'ID chiave per la chiave. Puoi trovare l'ID chiave in Certificati, identificatori e profili nel Member Center (Centro membri) di Apple Developer.

Fai clic su Carica.

Se hai già un certificato APN, puoi caricarlo.

Utilizzo della verifica reCAPTCHA

Per consentire all'SDK client di utilizzare reCAPTCHA:

Apri la configurazione del progetto in Xcode.

Fai doppio clic sul nome del progetto nella visualizzazione ad albero a sinistra.

Seleziona la tua app dalla sezione Destinazioni.

Seleziona la scheda Informazioni.

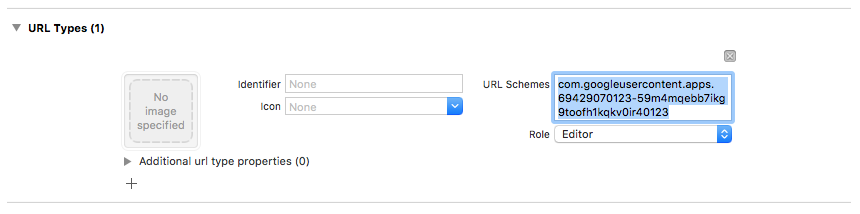

Espandi la sezione Tipi di URL.

Fai clic sul pulsante +.

Inserisci l'ID client invertito nel campo Schemi URL. Puoi trovare questo valore elencato nel file di configurazione

GoogleService-Info.plistcomeREVERSED_CLIENT_ID.

Al termine, la configurazione dovrebbe essere simile alla seguente:

Se vuoi, puoi personalizzare il modo in cui la tua app presenta

SFSafariViewController o UIWebView quando viene visualizzato reCAPTCHA. Per farlo, crea una classe personalizzata conforme al protocollo FIRAuthUIDelegate e passala a verifyPhoneNumber:UIDelegate:completion:.

Scegliere un pattern di registrazione

Puoi scegliere se la tua app richiede l'autenticazione a più fattori e come e quando registrare gli utenti. Alcuni pattern comuni includono:

Registra il secondo fattore dell'utente durante la registrazione. Utilizza questo metodo se la tua app richiede l'autenticazione a più fattori per tutti gli utenti. Tieni presente che un account deve avere un indirizzo email verificato per registrare un secondo fattore, quindi il flusso di registrazione dovrà tenerne conto.

Offri un'opzione ignorabile per registrare un secondo fattore durante la registrazione. Le app che vogliono incoraggiare, ma non richiedere, l'autenticazione a più fattori potrebbero preferire questo approccio.

Offrire la possibilità di aggiungere un secondo fattore dalla pagina di gestione dell'account o del profilo dell'utente, anziché dalla schermata di registrazione. In questo modo, l'attrito durante la procedura di registrazione viene ridotto al minimo, pur rendendo l'autenticazione a più fattori disponibile per gli utenti sensibili alla sicurezza.

Richiedi l'aggiunta di un secondo fattore in modo incrementale quando l'utente vuole accedere a funzionalità con requisiti di sicurezza più elevati.

Registrazione di un secondo fattore

Per registrare un nuovo fattore secondario per un utente:

Esegui nuovamente l'autenticazione dell'utente.

Chiedi all'utente di inserire il proprio numero di telefono.

Ottieni una sessione con autenticazione a più fattori per l'utente:

Swift

authResult.user.multiFactor.getSessionWithCompletion() { (session, error) in // ... }Objective-C

[authResult.user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session, NSError * _Nullable error) { // ... }];Invia un messaggio di verifica allo smartphone dell'utente. Assicurati che il numero di telefono sia formattato con il prefisso

+e senza altri segni di punteggiatura o spazi bianchi (ad esempio:+15105551234)Swift

// Send SMS verification code. PhoneAuthProvider.provider().verifyPhoneNumber( phoneNumber, uiDelegate: nil, multiFactorSession: session) { (verificationId, error) in // verificationId will be needed for enrollment completion. }Objective-C

// Send SMS verification code. [FIRPhoneAuthProvider.provider verifyPhoneNumber:phoneNumber UIDelegate:nil multiFactorSession:session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { // verificationId will be needed for enrollment completion. }];Sebbene non sia obbligatorio, è una best practice informare gli utenti in anticipo che riceveranno un messaggio SMS e che verranno applicate le tariffe standard.

Il metodo

verifyPhoneNumber()avvia la procedura di verifica app in background utilizzando la notifica push silenziosa. Se la notifica push silenziosa non è disponibile,viene emesso un test reCAPTCHA.Una volta inviato il codice SMS, chiedi all'utente di verificarlo. Poi, utilizza la loro risposta per creare un

PhoneAuthCredential:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId, verificationCode: verificationCode)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:kPhoneSecondFactorVerificationCode];Inizializza un oggetto asserzione:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];Completa la registrazione. Se vuoi, puoi specificare un nome visualizzato per il secondo fattore. Ciò è utile per gli utenti con più secondi fattori, poiché il numero di telefono viene mascherato durante il flusso di autenticazione (ad esempio, +1******1234).

Swift

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. user.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in // ... }Objective-C

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. [authResult.user.multiFactor enrollWithAssertion:assertion displayName:nil completion:^(NSError * _Nullable error) { // ... }];

Il codice riportato di seguito mostra un esempio completo di registrazione di un secondo fattore:

Swift

let user = Auth.auth().currentUser

user?.multiFactor.getSessionWithCompletion({ (session, error) in

// Send SMS verification code.

PhoneAuthProvider.provider().verifyPhoneNumber(

phoneNumber,

uiDelegate: nil,

multiFactorSession: session

) { (verificationId, error) in

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: phoneSecondFactorVerificationCode)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

user?.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in

// ...

}

}

})

Objective-C

FIRUser *user = FIRAuth.auth.currentUser;

[user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session,

NSError * _Nullable error) {

// Send SMS verification code.

[FIRPhoneAuthProvider.provider

verifyPhoneNumber:phoneNumber

UIDelegate:nil

multiFactorSession:session

completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) {

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

[user.multiFactor enrollWithAssertion:assertion

displayName:displayName

completion:^(NSError * _Nullable error) {

// ...

}];

}];

}];

Complimenti! Hai registrato correttamente un secondo fattore di autenticazione per un utente.

Accesso degli utenti con un secondo fattore

Per accedere a un utente con la verifica via SMS a due fattori:

Accedi per l'utente con il primo fattore, quindi rileva un errore che indica che è richiesta l'autenticazione a più fattori. Questo errore contiene un resolver, suggerimenti sui secondi fattori registrati e una sessione sottostante che dimostra che l'utente ha eseguito l'autenticazione correttamente con il primo fattore.

Ad esempio, se il primo fattore dell'utente era un indirizzo email e una password:

Swift

Auth.auth().signIn( withEmail: email, password: password ) { (result, error) in let authError = error as NSError if authError?.code == AuthErrorCode.secondFactorRequired.rawValue { // The user is a multi-factor user. Second factor challenge is required. let resolver = authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver // ... } else { // Handle other errors such as wrong password. } }Objective-C

[FIRAuth.auth signInWithEmail:email password:password completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) { // User is not enrolled with a second factor and is successfully signed in. // ... } else { // The user is a multi-factor user. Second factor challenge is required. } }];Se il primo fattore dell'utente è un provider federato, ad esempio OAuth, intercetta l'errore dopo aver chiamato

getCredentialWith().Se l'utente ha registrato più fattori secondari, chiedigli quale utilizzare. Puoi ottenere il numero di telefono mascherato con

resolver.hints[selectedIndex].phoneNumbere il nome visualizzato conresolver.hints[selectedIndex].displayName.Swift

// Ask user which second factor to use. Then: if resolver.hints[selectedIndex].factorID == PhoneMultiFactorID { // User selected a phone second factor. // ... } else if resolver.hints[selectedIndex].factorID == TotpMultiFactorID { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Objective-C

FIRMultiFactorResolver *resolver = (FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey]; // Ask user which second factor to use. Then: FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex]; if (hint.factorID == FIRPhoneMultiFactorID) { // User selected a phone second factor. // ... } else if (hint.factorID == FIRTOTPMultiFactorID) { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Invia un messaggio di verifica al telefono dell'utente:

Swift

// Send SMS verification code. let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo PhoneAuthProvider.provider().verifyPhoneNumber( with: hint, uiDelegate: nil, multiFactorSession: resolver.session ) { (verificationId, error) in // verificationId will be needed for sign-in completion. }Objective-C

// Send SMS verification code [FIRPhoneAuthProvider.provider verifyPhoneNumberWithMultiFactorInfo:hint UIDelegate:nil multiFactorSession:resolver.session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { if (error != nil) { // Failed to verify phone number. } }];Una volta inviato il codice SMS, chiedi all'utente di verificarlo e utilizzarlo per creare un

PhoneAuthCredential:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId!, verificationCode: verificationCodeFromUser)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:verificationCodeFromUser];Inizializza un oggetto asserzione con la credenziale:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];Risolvi l'accesso. Puoi quindi accedere al risultato di accesso originale, che include i dati specifici del fornitore e le credenziali di autenticazione standard:

Swift

// Complete sign-in. This will also trigger the Auth state listeners. resolver.resolveSignIn(with: assertion) { (authResult, error) in // authResult will also contain the user, additionalUserInfo, optional // credential (null for email/password) associated with the first factor sign-in. // For example, if the user signed in with Google as a first factor, // authResult.additionalUserInfo will contain data related to Google provider that // the user signed in with. // user.credential contains the Google OAuth credential. // user.credential.accessToken contains the Google OAuth access token. // user.credential.idToken contains the Google OAuth ID token. }Objective-C

// Complete sign-in. [resolver resolveSignInWithAssertion:assertion completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error != nil) { // User successfully signed in with the second factor phone number. } }];

Il codice riportato di seguito mostra un esempio completo di accesso di un utente con autenticazione a più fattori:

Swift

Auth.auth().signIn(

withEmail: email,

password: password

) { (result, error) in

let authError = error as NSError?

if authError?.code == AuthErrorCode.secondFactorRequired.rawValue {

let resolver =

authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver

// Ask user which second factor to use.

// ...

// Then:

let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo

// Send SMS verification code

PhoneAuthProvider.provider().verifyPhoneNumber(

with: hint,

uiDelegate: nil,

multiFactorSession: resolver.session

) { (verificationId, error) in

if error != nil {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: verificationCodeFromUser)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete sign-in.

resolver.resolveSignIn(with: assertion) { (authResult, error) in

if error != nil {

// User successfully signed in with the second factor phone number.

}

}

}

}

}

Objective-C

[FIRAuth.auth signInWithEmail:email

password:password

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) {

// User is not enrolled with a second factor and is successfully signed in.

// ...

} else {

FIRMultiFactorResolver *resolver =

(FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey];

// Ask user which second factor to use.

// ...

// Then:

FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex];

// Send SMS verification code

[FIRPhoneAuthProvider.provider

verifyPhoneNumberWithMultiFactorInfo:hint

UIDelegate:nil

multiFactorSession:resolver.session

completion:^(NSString * _Nullable verificationID,

NSError * _Nullable error) {

if (error != nil) {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider

credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete sign-in.

[resolver resolveSignInWithAssertion:assertion

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// User successfully signed in with the second factor phone number.

}

}];

}];

}

}];

Complimenti! Hai eseguito l'accesso a un utente utilizzando l'autenticazione a più fattori.

Passaggi successivi

- Gestisci gli utenti con autenticazione a più fattori in modo programmatico con Admin SDK.